Motivation

Meine Motivation für die Erstellung der Bewerbungsvorlage war ursprünglich nur, dass Anschreiben, Lebenslauf und alle weiteren Seiten zusammengehörig aussehen sollten. Sehr viele der vorhandenen Lebenslauf-Pakete auf CTAN lieferten oft nur den Lebenslauf-Teil. Für das Anschreiben in der gleichen Schriftart und -größe sowie Anpassung der Kopf- und Fußzeile musste weitere Arbeit investiert werden. Zusätzlich enthält meine Vorlage noch eine eigene „Meine Seite“ und eine „Motivationsseite”. Ob diese nach heutigem Bewerbungsstandard noch notwendig oder gewünscht sind, soll hier nicht diskutiert werden.

Im Laufe der Jahre kam noch eine zweite Motivation dazu: Weil andere Benutzer die Vorlage rege nutzten, sollte sie so einfach wie möglich gestaltet sein. Insbesondere wollte ich auch Leute ansprechen, die nicht so viel TeX-Erfahrung haben. Aus diesem Grund besteht die Vorlage nur aus einer einzigen Datei, die der Schreiber editieren muss. Über entsprechende Kommentare wird im Dokument genau erklärt, an welchen Stellen ein Bewerber Daten anpassen muss. Da das Zielpublikum dabei immer deutschsprachige Anwender waren, sind alle Makros und Befehle ebenfalls deutschsprachig verfasst.

Aufbau der Dateien

Die Bewerbungsvorlage stelle ich auf GitHub zur Verfügung. Darüber hinaus biete ich den Archiv-Download auf meiner Webseite an. Die Vorlage unterliegt der Creative-Commons-Lizenz CC-BY-SA 4.0 und darf damit geändert und verteilt werden, solange man den Urheber nennt und die Lizenz beibehält. Das aus der Vorlage erstellte PDF unterliegt natürlich keinerlei Lizenzbeschränkungen.

Das Archiv der Bewerbungsvorlage enthält vier Dateien (neben CHANGELOG, README und LICENSE):

-

bewerbung.tex – Die eigentliche Bewerbungsvorlage. Nur hierin werden Daten geändert.

-

bewerbung-latex.sty – Die Style-Datei mit den benötigten Befehlen und Paketen. Diese Datei nicht anfassen!

-

foto-bewerber.png – Das (optionales) Bewerberfoto.

-

signatur-bewerber.png – Die (optionale) eingescannte Unterschrift.

Aufbau der Bewerbung

Die Bewerbung gliedert sich in fünf Teile:

- Anschreiben

- Seite mit persönlichen Daten

- Lebenslauf

- Motivationsseite

- Anlagenverzeichnis

Im Folgenden erkläre ich den Aufbau der Vorlage anhand dieser Teile und des zugehörigen LaTeX-Codes. Die Beschreibung ist dabei meistens der Kommentierung in der Vorlage selbst entnommen.

Präambel

In der Präambel (also alles vor der Umgebung document) sind vor allem die persönlichen Daten und die Daten des Adressaten festgelegt, die dann später im Anschreiben und der persönlichen Seite benutzt werden.

Schrift festlegen

Das Makro \SetzeSchrift legt die Schrift fest, was man nur ändern sollte, wenn man die korrekten Namen kennt:

\SetzeSchrift{tgpagella}{TeX Gyre Pagella}

Das erste Argument ist der Paketname für pdfTeX, das zweite Argument der Schriftname für XeTeX und LuaTeX. Als Standardschrift wird TeX Gyre Pagella benutzt, die mir optisch gut gefällt. Hierfür ist das Paket tex-gyre notwendig.

Persönliche Daten

Der nächste Block legt die einzelnen persönlichen Daten fest:

\VollerName{Eva Mustermann}

\AbsenderStrasse{Musterstraße 42}

\AbsenderPLZOrt{12345 Berlin}

\Telefon{Tel.: 0172 567890}

\EMail{eva.mustermann@musterstadt.de}

\OrtDatum{Berlin, \HeutigerTag}

\Geburtstag{1. Januar 1985}

\Geburtsort{Berlin}

\Details{ledig, ortsungebunden}

\Ausbildungsgrad{Promovierte Veterinärmedizinerin}

Bis auf den Ausbildungsgrad und die Details sind alle Angaben zwingend notwendig, damit Anschreiben und die persönliche Seite korrekt dargestellt werden.

Bei der E-Mail ist es möglich, optional eine Farbe anzugeben, mit der die E-Mailadresse dargestellt werden soll. Als Standard ist schwarz eingestellt.

\EMail[orange]{eva.mustermann@musterstadt.de}

Unterschrift und Foto

Die Unterschrift ist optional und sollte als Bilddatei oder PDF vorliegen. Als Option kann man die Breite der Unterschrift angeben, wobei 5 cm der Standard ist.

\UnterschriftenDatei[5cm]{signatur-bewerber.png}

Auch das Bewerberfoto ist optional. Über die Dateiangabe wird auf der persönlichen Seite das Foto dargestellt. Ein optionales Argument steuert die Höhe des Bildes. Größere Werte als 10,5 cm sind nicht sinnvoll, da das Bild sonst nicht mehr auf die Seite passt.

\BewerberFoto[6cm]{foto-bewerber.jpg}

Adressat

Bei der Angabe der Daten des Adressaten gibt es einige Variationsmöglichkeiten:

\Firma{Hell AG}

\Abteilung{Personalabteilung}

\AdressatVorname{Christina}

\AdressatNachname{Funkel}

\AnschriftStrasse{Route 66}

\AnschriftPLZOrt{00000 Havenfürst}

\AdressatTitel[Prof. Dr.]{Professorin}

\Anrede{Frau}

Bis auf die Firma sowie Straße und Ort sind alle Angaben optional. Wird beispielsweise kein Adressat angegeben bzw. die Anrede weggelassen, wird das Anschreiben automatisch mit „Sehr geehrte Damen und Herren” eingeleitet. Valide Anreden sind „Frau“, „Herr“ oder ein leerer Eintrag. Das Makro \AdressatTitel besitzt zusätzlich ein optionales Argument, welches nur im Briefkopf benutzt wird.

Auch ein zweiter Adressat ist möglich, die Angaben sind alle optional:

\ZweiterAdressatVorname{Pitti}

\ZweiterAdressatNachname{Platsch}

\ZweiterAdressatTitel[Dr.]{Doktor}

\ZweiterAdressatAnrede{Herr}

Bewerberstelle

Nicht zu vergessen ist natürlich die Stelle, auf die man sich bewerben möchte:

\Bewerberstelle{Veterinär-Mediziner (m/w)}

Hier endet die Präambel und der eigentliche Inhalt folgt.

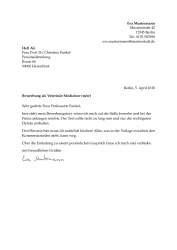

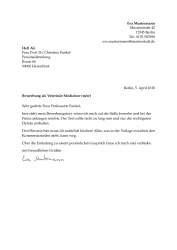

Anschreiben

Abstandsreglung

Für das Anschreiben gibt es zahlreiche Abstandsparameter, die verändert werden können, wenn es erforderlich ist. Somit kann man je nach Menge des Anschreibentextes die Position der einzelnen Elemente (Absender, Adressat, Anschreibentext) steuern, auch wenn man damit gegebenenfalls gegen die Geschäftsbriefnorm DIN 5008 verstößt.

\AbstandZwischenAdressen{0}

Dies ist der Abstand zwischen dem Absender und dem Adressat im Anschreiben. Gemessen wird in Zeilen, d.\,h. der Wert 1.5 steht für anderthalb Zeilen. Der Standard-Wert ist 0.

\AbstandVorAnschreiben{3}

Dies ist der Abstand vor dem eigentlichen Anschreiben (inklusive Ort und Datum). Gemessen wird in Zeilen, d.\,h. der Wert 1.5 steht für anderthalb Zeilen. Der Standard-Wert ist 1.

\AnschreibenSeiteVergroessern{0}

Hierüber kann man die Anschreibenseite vergrößern, d.\,h. es ist damit möglich, über den eigentlichen unteren Rand zu schreiben, falls das Anschreiben etwas länger geworden ist. Gemessen wird in Zeilen, d.\,h. der Wert 1.5 steht für anderthalb Zeilen. Der Standard-Wert ist 0. Als Maximalwert sollte man 3 einstellen, ansonsten wirkt das Anschreiben vom Aufbau sehr unausgeglichen und unschön.

\AbstandVorAnlagen{2}

Die letzte Angabe regelt den Abstand zwischen Unterschrift und den Anlagen im Anschreiben. Gemessen wird in Zeilen, d.\,h. der Wert 1.5 steht für anderthalb Zeilen. Der Standard-Wert ist 1.

Anlagen

Im Anschreiben kann ein optionaler Hinweis auf die Anlagen erscheinen:

\AnschreibenAnlage{Anlagen}

Die Anlagen selbst werden im Anlagenverzeichnis am Ende näher aufgeschlüsselt.

Anschreiben

Die Umgebung Anschreiben enthält den eigentlichen Bewerbungstext.

\begin{Anschreiben}

hier steht mein Bewerbungstext. [...]

\end{Anschreiben}

Persönliche Seite

Für die persönliche Seite hat man alle Angaben bereits in der Präambel getätigt, sodass nur das Makro

\MeineSeite

angegeben werden muss.

Lebenslauf

Überschrift einstellen

Die Überschriften des Lebenslaufs und der weiteren Kapitel wie Motivationsseite und Anlagenverzeichnis können über unterschiedliche Makros eingestellt werden. Prinzipiell kann man die Einstellung vor jedem Kapitel ändern. Einheitlicher ist es, wenn die Definition nur einmal am Anfang des Lebenslaufes geschieht.

Die Ausrichtung gibt an, wo die Überschrift steht:

\UeberschriftAusrichtung{links}

Mögliche Angaben sind: links, rechts und mittig. Per Standard ist rechts eingestellt.

\UeberschriftGroesse{\LARGE}

stellt die Schriftgröße der Überschrift ein. Erlaubt sind alle bekannten LaTeX-Schriftgrößenangaben. Sinnvoll sind LARGE, huge oder Huge. Standard ist LARGE.

Zum Schluss kann man noch den Überschrifttext verändern – aber nur für den Lebenslauf. Per Standard wird „Lebenslauf“ ausgegeben. Beispielsweise ist auch ein „Curriculum Vitae“ möglich.

\UeberschriftLebenslauf{Lebenslauf}

Lebenslauf und Abschnitte

Der Lebenslauf beginnt mit der Umgebung Lebenslauf:

\begin{Lebenslauf}

...

\end{Lebenslauf}

Das Makro \EinschubCV definiert den Einschub, wie weit die einzelnen Einträge am linken Rand eingerückt werden. Standard ist 8 pt.

\EinschubCV[buendig]{8pt}

Das optionale Argument buendig gibt an, dass die Abschnittsüberschrift zusätzlich noch bündig zur Tabelle sein soll und nicht linksbündig per Standard.

Der Lebenslauf ist in Abschnitte AbschnittCV unterteilt. Jeder Abschnitt hat dabei einen Titel. Innerhalb des Abschnitts legt \EintragCV einen neuen Eintrag an. In der Textgestaltung ist man ansonsten frei.

\begin{AbschnittCV}{Promotion}

\EintragCV{Mai 2015}{Doktor der Veterinärmedizin \newline

Doktorarbeit an der Uni Berlin}

}

\end{AbschnittCV}

Wichtig ist, dass mehreren Zeilen über \newline umgebrochen werden und nicht mit \\, weil intern eine Tabelle benutzt wird und zwei Backslashes das Ende der Tabellenzeile bedeuten.

AbschnittCV und \EintragCV haben beide noch ein optionales Argument, über das man den Abstand unter dem jeweiligen Abschnitt/Eintrag regeln kann. Angegeben wird der Wert in Zeilen, per Standard wird ein Abstand von 0,5 Zeilen benutzt. Beispiel:

\begin{AbschnittCV}[0]{Studium}%

\EintragCV[1]{September 2012}{Abschluss als Diplom-Veterinärmedizinerin}

\EintragCV{2006 – 2012}{Studium Diplom-Veterinärmedizin}

\end{AbschnittCV}

Über die Angabe

\NeueSeiteAbschnittCV

ist ein expliziter Umbruch des Lebenslaufs möglich, sodass mit dem nächsten Eintrag eine neue Seite begonnen wird. Das ist zum Beispiel dann sinnvoll, wenn ein Abschnitt nicht mehr ganz auf die Seite passt und unschön umgebrochen wird.

Die Farbe der Abschnitte und der darunter befindlichen Linien lassen sich über

\AbschnittFarbe{Blue}

\AbschnittLinienFarbe{Blue}

am Anfang des Lebenslaufs ändern, wenn man will. Als Farbnamen werden die herkömmlichen klein geschriebenen LaTeX-Namen verstanden als auch die dvips-Namen.

Über \UnterabschnittCV sind noch feinere Gliederungen möglich:

\begin{AbschnittCV}{Praktische Tätigkeiten}%

\EintragCV{2006 – 2012}{Tierarzt-Praxis Dr. Hauser, Berlin}

\UnterabschnittCV{Kernarbeitsgebiete}{%

\punkt Hunden die Pfötchen halten

\punkt Katzen kraulen

}

\UnterabschnittCV{Weitere Aufgaben}{%

\punkt Wasser besorgen

}

\end{AbschnittCV}

Die Unterabschnitte haben dabei auch Überschriften und danach eine simple Auflistung mit den einzelnen Punkten.

Motivationsseite

Die Motivationsseite ist optional. Wer sie nicht benötigt, kommentiert die Umgebung Motivation einfach aus. Ansonsten kann man dort ein bisschen was über sich selbst erzählen und wieso man zu der beworbenen Stelle

passt.

\begin{Motivation}

Hier steht mein Motivationstext. [...]

\end{Motivation}

Anlagenverzeichnis

Das Anlagenverzeichnis startet über die gleichnamige Umgebung:

\begin{Anlagenverzeichnis}

\AbschnittAnlage{Arbeitszeugnisse}

\begin{Auflistung}

\Anlage{Tierarzt-Praxis Dr. Hauser}

\Anlage{FSJ, Malteser-Krankenhaus Berlin}

\end{Auflistung}

\AbschnittAnlage{Zeugnisse}

\begin{Auflistung}

\Anlage{Doktorurkunde}

\Anlage[diplomurkunde.pdf]{Diplomurkunde}

\Anlage{Diplomzeugnis}

\Anlage{Abiturzeugnis}

\end{Auflistung}

\end{Anlagenverzeichnis}

\AbschnittAnlage leitet jeweils eine neue Anlage ein. Die Auflistung-Umgebung enthält dann die eigentlichen Anlagen. \Anlage besitzt ein optionales Argument, über welches man einen Dateinamen mit angeben kann. Geschieht das, wird die Seite im Verzeichnis entsprechend verlinkt und der Eintrag unterstrichen.

\AnlageEinfuegen ermöglicht das direkte Einbinden von PDF-Dokumenten:

\AnlageEinfuegen{diplomurkunde.pdf}

\AnlageEinfuegen[quer]{doktorurkunde.pdf}

Das optionale Argument quer gibt an, dass die Anlage im Querformat eingebunden wird. Wenn der Dateiname der Anlage identisch zum optionalen Dateinamen oben bei \Anlage ist, wird die Anlage auch korrekt im PDF verlinkt.

Fazit

In dem Artikel habe ich meine Bewerbungsvorlage vorgestellt, indem ich in den einzelnen Kapiteln die unterschiedlichen Makros und Umgebungen erklärt habe. Die Vorlage wird bei Kommentaren in meinem Blog regelmäßig gepflegt, wie man am CHANGELOG der vergangenen Jahre sieht. Auch durch die Vorstellungen auf der DANTE-Frühjahrstagung 2015 im wunderschönen Stralsund und der DANTE-Frühjahrstagung 2016 in Wuppertal gab es wertvolle Rückmeldungen, die in die Vorlage eingeflossen sind.

Derzeit (März 2018) liegt die Bewerbungsvorlage nur in GitHub und in meinem Blog zum Download bereit und ist nicht auf CTAN verfügbar. Vielleicht findet sich nach dem Lesen des Artikels jemand, der sich an die Paketierung wagt.