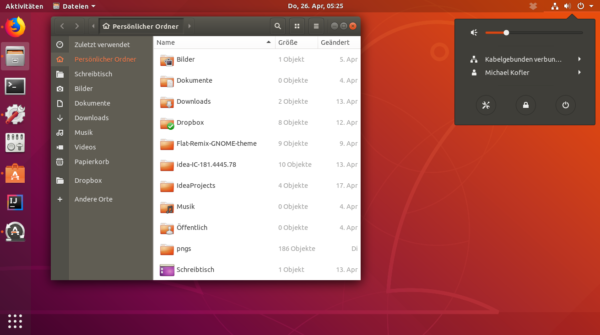

Mit Ubuntu 18.04 kehrt Ubuntu in vielerlei Hinsicht zurück zum Linux-Mainstream: Canonical hat die Träume von Mir und Unity ad acta gelegt. Der Desktop basiert auf Gnome mit wenigen, durchaus sinnvollen Erweiterungen. Das Grafiksystem verwendet Xorg. (Wayland steht als Option standardmäßig zur Auswahl.)

Aus meiner Sicht ist Ubuntu 18.04 das beste Ubuntu-Release seit vielen Jahren. Einzig die Stabilität lässt sich noch nicht endgültig beurteilen. Ich habe Ubuntu seit gut einem Monat produktiv sowohl auf dem Desktop als auch im Server-Betrieb im Einsatz und habe bisher keine negativen Überraschungen erlebt.

(Aktualisiert: 27.4.2018, 4.5.2018)

Neu in Ubuntu 18.04

Im Vergleich zu Ubuntu 16.04 gibt es eine Menge Neuerungen. Die wichtigsten Punkte sind:

- Die Normalversion von Ubuntu steht nur noch für 64-Bit-Systeme zur Verfügung. Wer eine 32-Bit-Installation durchführen will, muss auf Ubuntu-Derivate wie Ubuntu MATE oder Xubuntu ausweichen.

-

Der Ubuntu-Desktop verwendet die Gnome Shell anstelle der Canonical-Eigenentwicklung Unity. Die Fensterbuttons sind standardmäßig wieder rechts.

-

Ubuntu richtet bei einer Standardinstallation keine Swap-Partition ein, sondern verwendet eine Swap-Datei.

-

Das Installationsprogramm hat eine neue Variante Minimale Installation, die auf Audio- und Video-Player, das Office-Paket und einige andere Programme verzichtet. Die Platzersparnis ist aber gering und beträgt nur ca. 500 MByte. (Eine normale Installation beansprucht ca. 5 GByte, eine minimale Installation liegt bei ca. 4,5 GByte.)

-

Ein neuer Willkommensassistent schlägt vor, Livepatches für den Kernel zu aktivieren. Das ist für Privatanwender kostenlos, erfordert aber ein Ubuntu-One-Konto. Der mit Livepatches verbundene Sicherheitsgewinn hält sich in Grenzen, weil Desktop-Systeme (anders als Server) normalerweise regelmäßig neu gestartet werden.

-

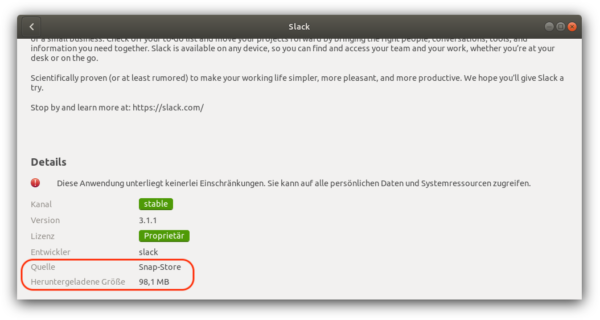

Snap-Pakete sind allgegenwärtig. Bereits in der Standardinstallation sind einige Gnome-Pakete in Form von Snap-Paketen installiert. Im Programm Ubuntu-Software stehen darüber hinaus eine Menge externer Programme in Form von Snap-Paketen zur Auswahl, u.a. der Editor Atom, der Audio-Player Spotify oder das Messaging-Programm Skype. Snap-Pakete sind noch immer vergleichsweise groß (beanspruchen also viel Platz auf der Festplatte), die Integration in Ubuntu ist aber ausgezeichnet.

-

Ubuntu unterstützt das neue Grafiksystem Wayland, verwendet es aber nur für den Login-Screen (GDM). In Desktop-Sessions kommt standardmäßig Xorg zum Einsatz. Wer will, kann Wayland aber mühelos beim Login aktivieren.

-

Ubuntu verwendet zur Netzwerkkonfiguration nicht mehr die Datei

/etc/network/interfaces, sondern eigene Dateien im Verzeichnis/etc/netplan. Desktop-Anwender werden von dieser technischen Änderung nichts bemerken, weil sich an der Oberfläche weiterhin das Programm NetworkManager um die Netzwerkkonfiguration kümmert. Die Änderung ist aber für Server-Installationen wichtig.

Versionsnummern

Basis Desktop Programmierung Server

-------------- ------------------ -------------- --------------

Kernel 4.15 Gnome 3.28 bash 4.4 Apache 2.4

glibc 2.27 Firefox 59 gcc 7.3 CUPS 2.2

X-Server 1.19 Gimp 2.8 Java 10 MySQL 5.7

Wayland 1.14 LibreOffice 6.0 PHP 7.2 OpenSSH 7.6

Mesa 18 Thunderbird 52 Python 3.6 qemu/KVM 2.11

Systemd 237 Postfix 3.3

NetworkMan 1.10 Samba 4.7

GRUB 2.02

Bei Firefox und Thunderbird werden sich die Versionsnummern wie üblich im Rahmen der Updates ändern.

Einige Gnome-Komponenten liegen, abweichend vom Gesamtsystem, in der älteren Version 3.26 vor. Das betrifft insbesondere den Dateimanager Nautilus. Der Grund liegt darin, dass Nautilus mit Version 3.28 die Funktion verloren hat, Desktops auf dem Icon darzustellen. Darauf wollte Ubuntu nicht verzichten.

Ein Spezialfall ist Java: In der main-Paketquelle befinden sich openjdk-11-Pakete. Tatsächlich enthalten diese Pakete aktuell aber die Java-Version 10. Es ist aber geplant, im Herbst auf Java 11 umzusteigen und dabei dann über die Lebenszeit von Ubuntu zu bleiben. (Java 11 wird eine LTS-Version sein, während das gegenwärtig aktuelle Java 10 nur bis Herbst gewartet wird.)

Es gibt auch openjdk-8-Pakete in der universe-Paketquelle. Wer Java 8 verwendet, muss sich aber im Klaren darüber sein, dass diese Pakete nicht offiziell von Canonical gewartet werden und nicht in den 5-jährigen Update-Zeitraum inkludiert sind.

Willkommensassistent

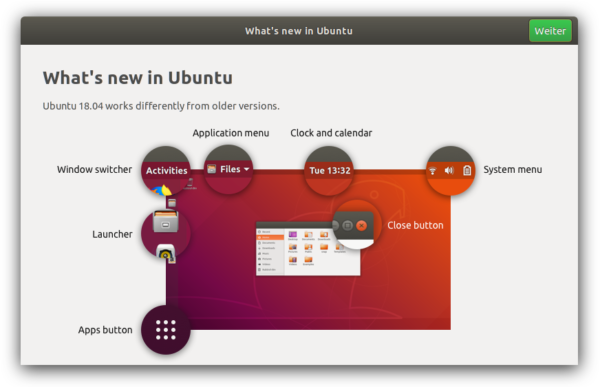

Nach dem ersten Login in Ubuntu erscheint ein Willkommensassistent. Er fasst im ersten Dialog in Bildform die wichtigsten Neuerungen auf dem Desktop zusammen.

Der zweite Dialog gibt Ihnen die Möglichkeit, die Livepatch-Funktion für den Kernel einrichten (Details folgen weiter unten). Der dritte Dialog des Assistenten fragt, ob Sie bereit sind, Systeminformationen an die Ubuntu-Entwickler zu übertragen. Dazu zählen Hardware-Informationen, die Liste der installierten Pakete sowie die geografische Region, in der Sie sich befinden. Mit Show the First Report können Sie sich den Umfang der Daten gleich ansehen. (Kurz gefasst: Große Privacy-Bedenken müssen Sie nicht haben.)

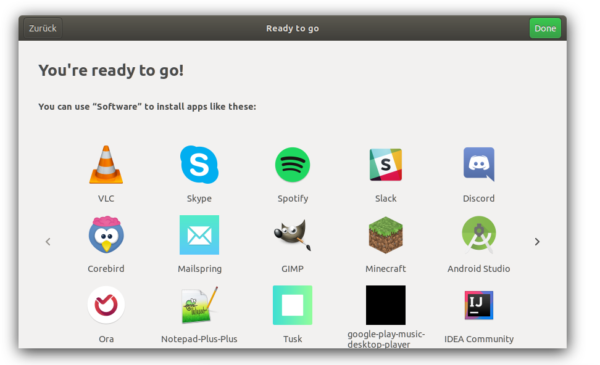

Der vierte Dialog weist schließlich darauf hin, dass Sie mit dem Programm Ubuntu-Software jede Menge weiterer Programme installieren können. Ein Klick auf das entsprechende Icon führt direkt in das Installationsprogramm.

Bei Bedarf kann der Assistent aus einem Terminalfenster heraus später ein zweites Mal ausgeführt werden:

/usr/lib/gnome-initial-setup/gnome-initial-setup --existing-user

Gnome unter Ubuntu

Den Ubuntu-Entwicklern ist das Kunststück gelungen, Gnome ohne große Eingriffe so zu adaptieren, dass der Desktop beinahe wie bisher aussieht, die Gnome-Funktionen aber ohne Einschränkungen wie in anderen Distributionen funktionieren:

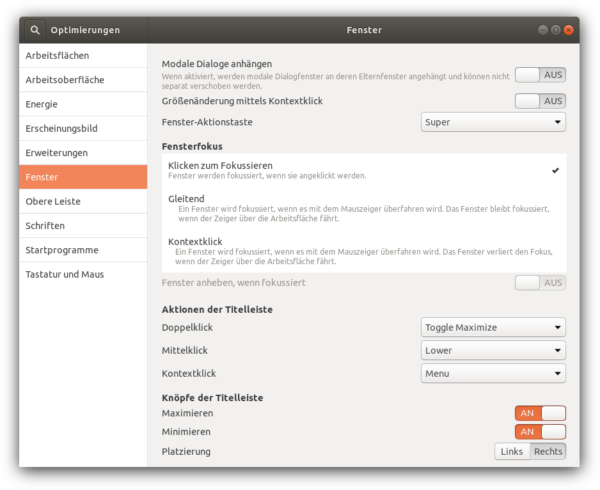

- Ubuntu verwendet ein eigenes Theme, das die Fensterrahmen in den Ubuntu-typischen Farben und Buttons darstellt. Anders als in Gnome werden standardmäßig alle drei Fensterbuttons angezeigt, also Schließen, Minimieren und Maximieren. Die Fensterbuttons befinden sich wie unter Gnome rechts; sie können mit dem Programm Gnome Tweaks (muss zuerst installiert werden) unkompliziert auf die linke Seite verschoben werden, wenn Sie das von früheren Ubuntu-Versionen bzw. von macOS gewohnt sind.

-

Das Programm Software heißt Ubuntu-Software und zeigt standardmäßig außer den gewöhnlichen Paketen auch Snap-Pakete an.

-

Anstelle von Nautilus 3.28 kommt die ältere Version 3.26 zum Einsatz, die noch Icons auf dem Desktop anzeigen kann.

-

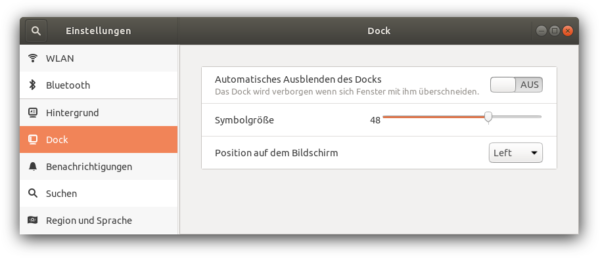

In Ubuntu sind standardmäßig zwei Erweiterungen (Gnome Shell Extensions) installiert.

- Ubuntu Dock sorgt dafür, dass das Dock immer angezeigt wird. Es handelt sich dabei um eine vereinfachte Variante von Dash to Dock. Einige Eigenschaften des Docks können in den Systemeinstellungen konfiguriert werden.

- Der Ubuntu AppIndicator sorgt dafür, dass externe Programme wie Dropbox im Panel Status-Icons anzeigen dürfen.

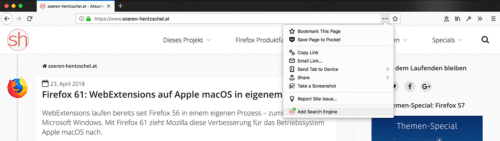

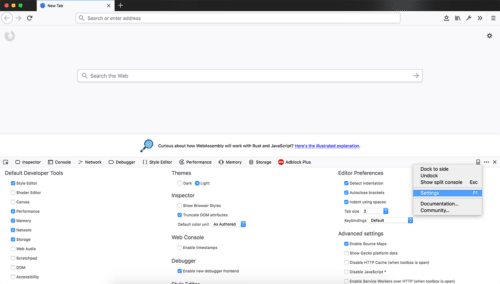

Wenn Sie das Aussehen oder Verhalten von Gnome modifizieren möchten, können Sie dazu einerseits Gnome Tweaks zu Hilfe nehmen (sudo apt install gnome-tweaks) und andererseits zusätzliche Gnome-Shell-Erweiterungen aktivieren. Damit diese Erweiterungen über Firefox gesteuert werden können, müssen Sie zuerst ein weiteres Paket installieren (sudo apt install chrome-gnome-shell). Danach besuchen Sie die Seite extensions.gnome.org.

Wenn Sie mit den an Gnome durchgeführten Änderungen nicht glücklich sind, installieren Sie einfach das Paket gnome-session. Beim nächsten Login wählen Sie im Zahnrad-Menü den Eintrag Gnome unter Xorg. Optional können Sie zusätzlich das Paket vanilla-gnome-desktop installieren. Damit werden diverse Gnome-Pakete installiert, die unter Ubuntu standardmäßig nicht installiert sind.

Snap-Pakete

Unter Ubuntu 18.04 arbeiten zwei Paketverwaltungssysteme parallel. Das Fundament von Ubuntu bildet weiterhin das von Debian stammende Paketverwaltungssystem (dpkg, apt). Darüber hinaus stehen aber diverse Zusatzprogramme in Form sogenannter Snap-Pakete zur Verfügung. Anwender, die Programme mit Ubuntu Software installieren, werden oft gar nicht bemerken, um welche Art von Paket es sich handelt.

Hinter den Kulissen werden Snap-Pakete als Images heruntergeladen und als squashfs-Dateisysteme in den Verzeichnisbaum eingebunden. Snap-Pakete sind deswegen größer als gewöhnliche Pakete, weil sie gleich alle möglichen Bibliotheken inkludieren, die oft ohnedies schon installiert sind. Diese Redundanz vergeudet zwar Speicherplatz, hat aber den Vorteil, dass Snap-Pakete unabhängig von der Ubuntu-Versionsnummer und sogar unabhängig von der Distributionen funktionieren.

Mit den Kommandos snap list und df können Sie herausfinden, welche Snap-Pakete aktuell installiert sind, welche mount-Verzeichnisse sie verwenden und wie viel Platz sie beanspruchen:

snap list

Name Version Rev Tracking Developer Notes

atom 1.26.0 148 stable snapcrafters classic

canonical-livepatch 8.0.1 39 stable canonical -

core 16-2.32.5 4486 stable canonical core

gnome-3-26-1604 3.26.0 59 stable/… canonical -

gnome-calculator 3.26.0 154 stable/… canonical -

gnome-characters 3.26.2 69 stable/… canonical -

gnome-logs 3.26.2 25 stable/… canonical -

gnome-system-monitor 3.26.0 36 stable/… canonical -

spotify 1.0.77.338... 13 stable spotify -

df -h -t squashfs

Dateisystem Größe Benutzt Verf. Verw% Eingehängt auf

/dev/loop0 163M 163M 0 100% /snap/spotify/13

/dev/loop1 139M 139M 0 100% /snap/atom/144

/dev/loop2 1,7M 1,7M 0 100% /snap/gnome-calculator/154

/dev/loop3 13M 13M 0 100% /snap/gnome-characters/69

/dev/loop5 3,4M 3,4M 0 100% /snap/gnome-system-monitor/36

/dev/loop4 141M 141M 0 100% /snap/gnome-3-26-1604/59

/dev/loop7 5,0M 5,0M 0 100% /snap/canonical-livepatch/39

/dev/loop6 21M 21M 0 100% /snap/gnome-logs/25

/dev/loop8 139M 139M 0 100% /snap/atom/141

/dev/loop9 87M 87M 0 100% /snap/core/4486

/dev/loop10 82M 82M 0 100% /snap/core/4206

/dev/loop12 87M 87M 0 100% /snap/core/4407

/dev/loop11 140M 140M 0 100% /snap/atom/148

Mit sudo snap install bzw. remove können Sie Snap-Pakete auch in der Kommandozeile installieren. snap refresh aktualisiert alle installierten Snap-Pakete. Ubuntu kümmert sich darum aber automatisch.

Canonical gelungen, auf https://snapcraft.io/store ein großes Software-Angebot zusammenzustellen. Wenn Sie dennoch auch Pakete im konkurrierende Flatpak-Format installieren möchten, führen Sie die folgenden Kommandos aus:

sudo apt install flatpak gnome-software-plugin-flatpak

sudo flatpak remote-add --if-not-exists flathub \

https://flathub.org/repo/flathub.flatpakrepo

Nach einem Neustart des Rechners zeigt Ubuntu-Software nun auch Flatpak-Pakete in den Suchergebnissen an. (Bei Doppelgängern sollten Sie in der Detailbeschreibung nachsehen, um welche Art von Paket es sich handelt. Bei Snap-Paketen ist die Ubuntu-Integration aktuell besser — im Zweifelsfall sollten Sie also Snap-Paketen den Vorzug geben.)

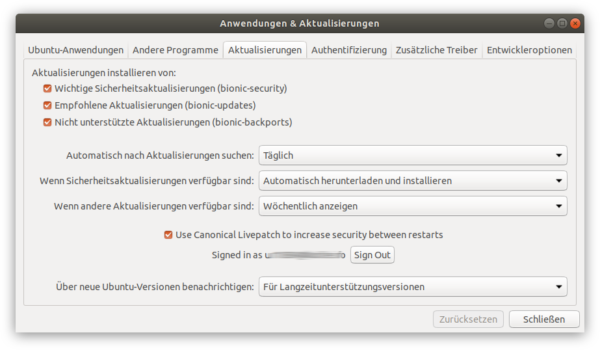

Livepatch-Funktion für Kernel-Updates

Livepatch ist das von Canonical präferierte Verfahren, um den Kernel zur Laufzeit (also ohne Neustart) mit Sicherheits-Patches zu versorgen. Gerade auf Servern, die oft monatelang nicht neu gestartet werden, ist das ungemein praktisch.

Mit Ubuntu 18.04 bietet Canonical Livepatches auch für Desktop-Distributionen an. Das ist für bis zu drei Rechner kostenlos, erfordert aber das Einrichten eines Ubuntu-One-Accounts. Livepatches können entweder gleich bei der Inbetriebnahme von Ubuntu im Willkommensassistenten aktiviert werden, oder später im Programm Anwendungen und Aktualisierungen. Im Dialogblatt Aktualisierungen klicken Sie auf den Button Sign In. Die Anmeldung zum Ubuntu-One-Dienst erfolgt im Modul Online-Konten der Systemeinstellungen. Während des Logins und der Live-Patch-Aktivierung müssen Sie außerdem zweimal Ihr Standard-Login-Passwort angeben.

In einem Terminal-Fenster können Sie sich mit dem Kommando canonical-livepatch davon überzeugen, dass alles funktioniert:

sudo canonical-livepatch status

client-version: 8.0.1

cpu-model: Intel(R) Core(TM) i3-2350M CPU @ 2.30GHz

last-check: 2018-04-12T11:12:16.756912889+02:00

...

status:

- kernel: 4.15.0-13.14-generic

running: true

...

Aus meiner Sicht sind Livepatches für ein Desktop-System eher ein Gimmick. Ein Desktop-Rechner wird normalerweise regelmäßig ein- und ausgeschaltet; installierte Kernel-Updates kommen damit sowieso rasch zur Anwendung. Am ehesten profitieren Sie von den Livepatches, wenn Sie ein Notebook wochenlang nie richtig ausschalten, sondern immer nur den Ruhezustand aktivieren.

Technische Details (Wayland, Swap-Dateien, Netzwerkkonfiguration)

Unter Ubuntu sind standardmäßig die Grafiksysteme Xorg und Wayland installiert. Wayland kommt während des Logins zur Anwendung, Xorg für Desktop-Sessions. In Version 17.10 hat Ubuntu versucht, ganz auf Wayland umzustellen; das hat sich aber nicht bewährt, wie Will Cooke hier beschreibt. Die mit Wayland verbundenen Einschränkungen habe ich zuletzt in Fedora 26 und Wayland zusammengefasst. Viele der dort beschriebenen Probleme sind weiterhin gültig. Dessen ungeachtet können Sie Wayland unter Ubuntu 18.04 mühelos ausprobieren, in dem Sie beim Login Ubuntu mit Wayland auswählen. (Die beiden Gnome-Einträge im folgenden Bild stehen nur zur Auswahl, wenn Sie das Paket gnome-session installiert haben. Damit gelangen Sie in einen Desktop, der weitestgehend dem originalen Gnome entspricht.)

Ubuntu verwendet nun standardmäßig eine Swap-Datei anstelle der früher üblichen Swap-Partition. Das vereinfacht das Setup und bietet mehr Flexibilität, wenn die Größe später verändert werden soll. Eine entsprechende Anleitung finden Sie hier. (Weiterhin eine Swap-Partition erhalten Sie, wenn Sie sich bei der Installation für eine LVM-Variante mit oder ohne Verschlüsselung entscheiden.)

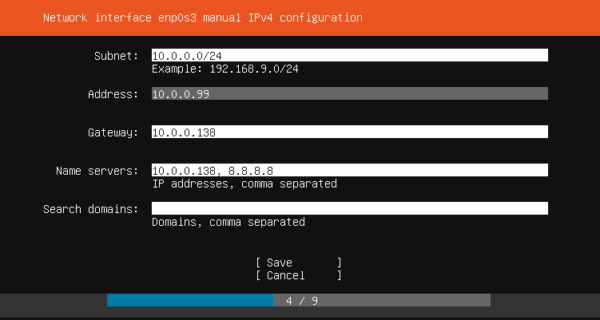

Bereits in Ubuntu 17.10 wurde das neue Netzwerkkonfigurations-Framework Netplan implementiert. Es handelt sich um eine Zwischenschicht, die auf Desktop-Installationen keine große Rolle spielt, weil sich dort unverändert der NetworkManager um alle Netzwerkverbindungen kümmert. Anders sieht es bei Server-Installationen aus, wo u.U. eine statische Konfiguration erforderlich ist. Wie die entsprechenden Konfigurationsdateien aussehen können, habe ich ganz kurz hier zusammengefasst. Wesentlich mehr Informationen gibt die Netplan-Website und speziell dessen Beispielseite.

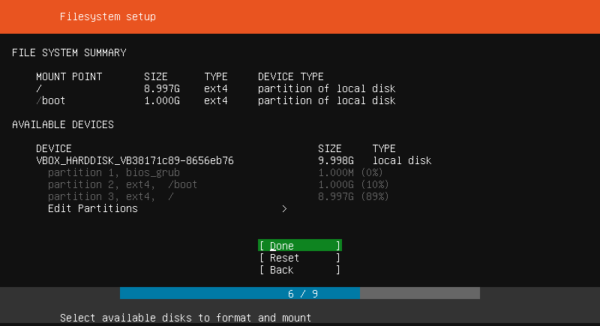

Ubuntu Server

Für Ubuntu Server stehen nun zwei Installations-Images zur Auswahl. Das Standard-Image verwendet das neue Installationsprogrammm Subiquity. Es läuft zwar weiterhin im Textmodus, ist aber viel einfacher zu bedienen als das herkömmliche, auf Debian basierende Installationsprogramm. Auch die optische Gestaltung ist ansprechender.

Leider ist Subiquity mit erheblichen Einschränkungen verbunden:

- LVM und RAID wird nicht unterstützt.

-

Generell gibt es bei der Partitionierung wenig Flexibilität. Bereits vorhandene Partitionen können nicht genutzt werden. Insofern ist Subiquity primär die Erst- oder Neuinstallationen auf einem Rechner oder in einer virtuellen Maschine gut geeignet. (Im einfachsten Fall reicht es, ein paar Mal Return zu drücken.)

Aus diesen Gründen steht das bisherige Installationsprogramm (Alternative Installer) weiter für Experten zur Verfügung, die spezifische Sonderwünsche realisieren wollen. (Wobei LVM und RAID für einen Server eigentlich keine »Sonderwünsche« sind, sondern vielmehr Selbstverständlichkeiten.)

Einschränkungen und Mängel

Mit dem Wechsel von Unity zurück von Gnome sind einige Dinge verloren gegangen. Auf meinem Notebook mit 13-Zoll-Bildschirm stört mich am meisten, dass Gnome so verschwenderisch mit dem Platz umgeht. Unter Unity hatte ich bei Programmen im Vollbildmodus zwei Zeilen mehr Platz. Manche Anwender werden vielleicht auch die HUD-Menüs oder das Startmenü vermissen.

Die Unterstützung für HiDPI-Monitore (Retina, 4k) ist schlechter als unter Ubuntu 16.04 (und schon dort war sie nicht besonders gut). Das liegt an Gnome, das die Desktop-Skalierung nach wie vor nur ganzzahlig skalieren kann. Eine Skalierung um den Faktor 2 schießt in vielen Fällen über das Ziel hinaus. Oft wäre ein Faktor zwischen 1,5 und 1,75 ideal. In den Gnome-Einstellungen fehlt diese Option. In Gnome Tweaks kann immerhin die Schriftskalierung frei eingestellt werden — aber dann werden andere Elemente (Fensterbuttons, Icons) zu klein dargestellt.

Nicht optimal gelöst ist die Darstellung von Paketen aus unterschiedlichen Quellen in Ubuntu-Software. Es ist schon verwirrend genug, dass Pakete dort mehrfach auftauchen können (z.B. Firefox); es sollte zumindest auf ersten Blick klar sein, ob ein Programm aus den Ubuntu-eigenen Paketquellen stammt oder ob es ein Snap-Paket ist.

Die Release Notes zählen eine beachtliche Liste von bekannten Bugs und Problemen auf. Die Liste klingt allerdings schlimmer, als die tatsächlichen Auswirkungen in der Praxis sind.

Fazit

Ubuntu 18.04 macht einen runden Eindruck. Wirklich gravierende Probleme sind mir in meinem eher technisch orientierten Arbeitsumfeld nicht aufgefallen.

Die Rückkehr zu Gnome ist aus meiner Sicht ein großer Vorteil sowohl für Ubuntu-Anwender als auch für die Gnome-Community. Mag sein, dass damit einige Ubuntu-spezifische Funktionen verloren gegangen sind. Auf der Plus-Seite steht dafür ein riesiges Angebot von Erweiterungen auf extensions.gnome.org. Gnome bietet zudem eine wesentlich höhere Flexibilität in der Konfiguration des Desktops. Die Rückkehr zum Gnome-Einstellungsprogramm gibt gleichzeitig eine viel größere Auswahl an Online- und Cloud-Diensten, die in den Desktop integriert werden können.

In Kombination mit fünf Jahren Updates bleibt Ubuntu die attraktivste Desktop-Distribution. Für Linux-Einsteiger gibt es wenig Gründe, nach Alternativen zu suchen. Im Unternehmensumfeld mag RHEL/CentOS in Frage kommen, für Privatanwender vielleicht auch Mint oder openSUSE. Für Ubuntu spricht die weite Verbreitung und das dementsprechend große Angebot an Informationen im Web, z.B. auf ubuntuusers.de. Auch beim Rechnerkauf sind die Chancen vergleichsweise gut, dass es vorkonfigurierte Modelle mit Ubuntu gibt (z.B. bei Dell).

Snap-Pakete werden uns auf absehbare Zukunft erhalten bleiben. Sie erleichtern die Installation von Zusatzprogrammen, die nicht direkt aus dem Linux-Umfeld stammen (z.B. Spotify). Während Snap-Pakete in Ubuntu 16.04 einen komplett unausgegorenen Eindruck hinterließen, ist die Integration in den Desktop nun ausgezeichnet. Im Vergleich zu Flatpaks (Fedora & Co.) haben Snap-Pakete den Vorteil, dass sie etwas platzsparender sind. Trotzdem bleibt abzuwarten, ob Canonical mit seiner Eigenentwicklung diesmal mehr Glück haben wird als bei ähnlichen Projekten in der Vergangenheit (Upstart, Mir, Unity etc.).

Download und Quellen

- Downloads

- Release Notes

- Subiquity auf GitHub

- Subiquity-Vorstellung im Blog von Dustin Kirkland

- Xorg vs Wayland im Blog von ubuntu.com