Mozilla hat Firefox 61 veröffentlicht. Auch Firefox 61 bringt wieder viele Neuerungen. Dieser Artikel fast die wichtigsten Neuerungen zusammen.

Download Mozilla Firefox 61.0 für Microsoft Windows, Apple macOS und Linux

Mehr Sicherheit für Firefox-Nutzer

Geschlossene Sicherheitslücken

Auch in Firefox 61 hat Mozilla wieder zahlreiche Sicherheitslücken geschlossen, worunter auch einige sind, welche von Mozilla als besonders kritisch eingestuft werden. Alleine aus Gründen der Sicherheit ist ein Update auf Firefox 61 daher für alle Nutzer dringend empfohlen.

TLS 1.3 standardmäßig aktiviert

Transport Layer Security (TLS), vielen besser bekannt unter dem alten Namen Secure Sockets Layer (SSL), bezeichnet ein Verschlüsselungsprotokoll für sichere Datenübertragung im Internet. Mit Firefox 61 ist der neueste Entwurf von TLS 1.3 nun für alle Nutzer stardmäßig aktiviert.

Keine FTP-Sub-Ressourcen auf HTTP(S)-Webseiten mehr

Firefox lädt nicht länger FTP-Sub-Ressourcen auf HTTP- oder HTTPS-Webseiten. Bei FTP handelt es sich um ein unsicheres Protokoll, dessen Verwendung im Browser als deprecated gilt und langfristig komplett entfernt werden wird.

Tipp: Eine neue Einstellung seit Firefox 60 erlaubt das vollständige Deaktivieren des FTP-Protokolls.

Mehr Geschwindigkeit für Firefox-Nutzer

Mit der Veröffentlichung von Firefox 57 im November 2017 hat Mozilla die Performance seines Browsers signifikant verbessert. Doch ruht sich Mozilla seit dem nicht aus und arbeitet kontinuierlich an weiteren Verbesserungen der Geschwindigkeit. Auch Firefox 61 bringt diesbezüglich wieder verschiedene Verbesserungen.

Retained Display Lists

Das Display List Building bezeichnet den Prozess, in welchem die Elemente wie Ränder, Hintergründe usw. gesammelt werden, welche auf dem Bildschirm angezeigt werden sollen und dann gemäß der CSS Painting-Regeln sortiert werden. Bislang musste die sogenannte Display List jedes Mal neu berechnet werden, wenn eine Änderung der Anzeige erfolgte. Dieser Vorgang kann langsam sein, insbesondere mit den immer komplexer werdenden Webseiten sowie den immer größeren Bildschirmen, welche von den Nutzern eingesetzt werden. Retained Display Lists ermöglichen es, dass nur die Teile neu berechnet werden müssen, die sich auch tatsächlich geändert haben. In einem Test konnte die Häufigkeit langsamer Ausführungen um 30 Prozent reduziert werden. Mit Firefox 61 beginnt Mozilla mit der Auslieferung der Verbesserung, zunächst für einen Teil der Nutzer und im Laufe der kommenden Wochen schließlich für alle Nutzer.

Paralleles CSS-Parsing

Mit Firefox 57 hat Mozilla Quantum CSS, auch Stylo genannt, eingeführt. Dabei handelt es sich um eine in Rust geschriebene CSS-Engine aus Mozillas Forschungsprojekt Servo. Stylo nutzt für die Verarbeitung von CSS mehrere Prozessorkerne – etwas, was bislang keine andere Browser-Engine auf dem Markt kann. Mit Firefox 61 hat Mozilla nun auch den Parsing-Schritt parallelisiert.

Windows, Linux: Schnelleres Wechseln von Tabs

Auch die Geschwindigkeit des Tab-Wechsels wurde durch sogenanntes Tab Warming verbessert, in Firefox 61 zunächst für Nutzer von Windows und Linux. Das „Aufwärmen“ verbessert durch Vorbereitungen die gefühlte Performance , wenn der Benutzer die Maus über einen Tab bewegt und damit ein wahrscheinliches Interesse signalisiert, diesen Tab öffnen zu wollen.

Auf Apple macOS gibt es noch Probleme mit der Implementierung, weswegen eine Aktivierung dieser Verbesserung zurückgehalten wird, bis auch hier die Qualität stimmt.

Apple macOS: WebExtensions in einem eigenen Prozess

Die Multiprozess-Architektur von Firefox verbessert Stabilität, Reaktionsfreudigkeit sowie Sicherheit von Firefox, indem Browser und Content in separaten Prozessen ausgeführt werden. Neben dem Browser- und mehreren Content-Prozessen gibt es auch noch eigene Prozesse unter anderem für den Zugriff auf lokale Dateien oder für die Grafikkarte.

Nachdem auf Windows bereits seit Firefox 56 auch WebExtensions in einem eigenen Prozess ausgeführt werden, trifft dies nun auch auf Apple macOS zu. Auf Linux ist der zusätzliche WebExtension-Prozess derzeit für Firefox 63 geplant.

Sonstige Performance-Verbesserungen

Verbessert wurde auch die gefühlte Geschwindigkeit des Wechsels zwischen zwei Themes. Für minimale Performance-Verbesserungen auf Windows sorgt außerdem ein Update des Compilers auf Visual Studio 2017 15.6. Auch die Geschwindigkeit der WebExtensions-API, um einen bestimmten Tab auszuwählen, konnte verbessert werden. In einem Test zur Auswahl des aktiven Tabs mit knapp 1.900 offenen Tabs konnte hier die Zeit von ca. 4.000ms auf 370ms reduziert werden. Auch die Performance des CSS-Standards Flexbox konnte signifikant verbessert werden. Ein Extremfall einer Webseite, die zuvor in 185 Sekunden noch immer nicht geladen war, lädt nun in weniger als zehn Sekunden. Weiterhin konnte die CPU-Auslastung unter bestimmten Bedingungen reduziert werden.

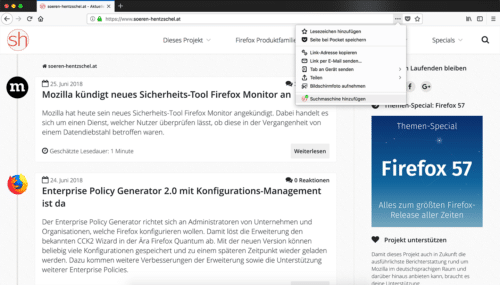

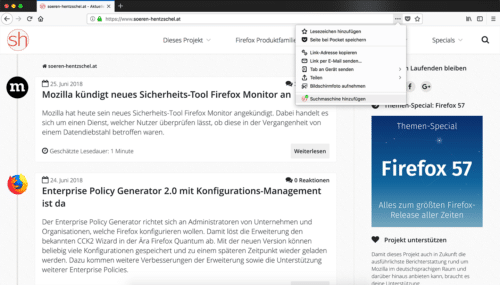

Einfacher gemacht: Neue Suchmaschinen hinzufügen

Firefox wird bereits mit einigen Suchmaschinen standardmäßig ausgeliefert. Viele Webseiten, darunter auch dieser Blog, liefern eigene Suchfunktionen aus, welche vom Benutzer zu Firefox hinzugefügt werden können. Während Nutzer mit separater Suchleiste über diese bereits in der Vergangenheit Suchmaschinen hinzufügen konnten, besteht diese Möglichkeit ab sofort auch für Nutzer ohne separate Suchleiste. Eine entsprechende Option befindet sich in dem Menü mit den drei Punkten in der Adressleiste.

Tipp: Wer diesen Menüeintrag per Kontextmenü zur Adressleiste hinzufügt, sieht auch ohne Auswahl dieses Menüs immer sofort in der Adressleiste, wenn eine Webseite eine eigene Suchmaschine anbietet.

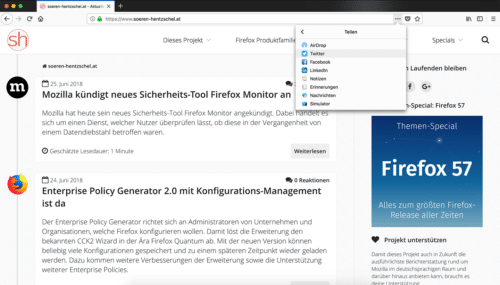

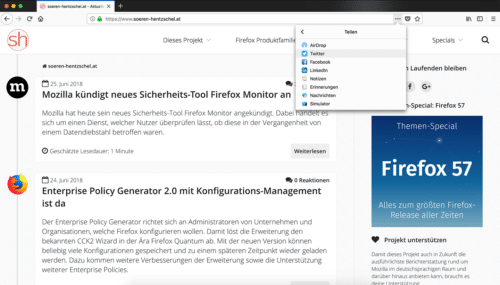

Apple macOS: Einfacheres Teilen von Webseiten

Wer Apple macOS als Betriebssystem einsetzt, kann nun das Symbol mit den drei Punkten in der Adressleiste klicken und erhält darüber Zugriff auf eine Teilen-Funktion, welche es erlaubt, die aktuelle Seite über andere Dienste wie Facebook, Twitter, Messages, E-Mail, AirDrop oder weitere zu teilen. Dazu bedient sich Firefox an der entsprechenden Sharing-Schnittstelle, welche das Apple-Betriebssystem bereitstellt. Anwendungen, welche sich in das native Sharing von macOS integrieren, steht damit automatisch über dieses Menü in Firefox zur Verfügung.

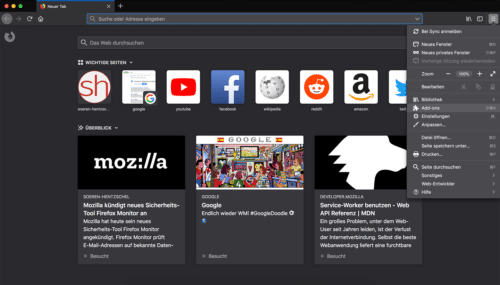

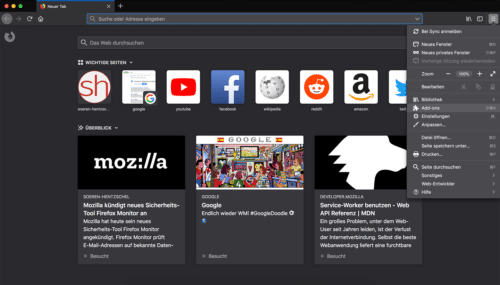

Dunkles Theme wird vollständig dunkel

Firefox wird im Standard-Auslieferungszustand neben seinem Standard-Design auch noch mit einem alternativen hellen sowie dunklen Theme ausgeliefert. Das dunkle Theme wird mit Firefox 61 vollständig dunkel. Das heißt, dass nicht länger nur die Tab- und Symbolleisten einschließlich der Symbole dunkel gefärbt werden, sondern auch die Adressleisten-Vorschläge, die Seite, welche beim Öffnen eines neuen Tabs erscheint, das Hauptmenü, sämtliche Panels von Firefox sowie die Seite zum Anpassen der Firefox-Oberfläche.

Verbesserte Firefox-Startseite / neuer Tab

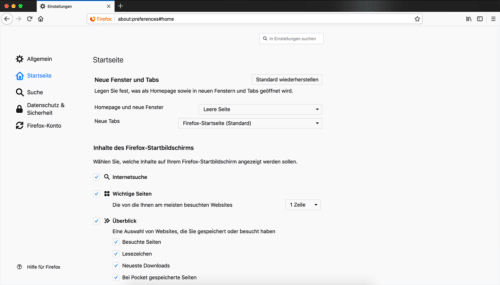

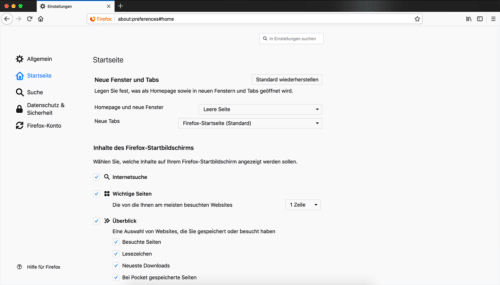

Neue Einstellungsoberfläche

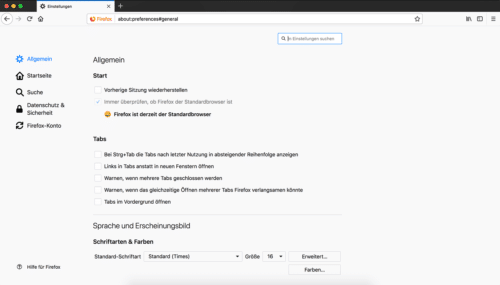

Die Einstellungen zum Anpassen der Firefox-Startseite, welche standardmäßig auch beim Öffnen eines neuen Tabs erscheint, wurden in die Haupt-Einstellungsoberfläche von Firefox verschoben. Dort gibt es nun einen eigenen Reiter für die Firefox-Startseite.

Auch lässt sich in den neuen Einstellungen das Verhalten für die Startseite und die Seite, die beim Öffnen eines neuen Tabs erscheint, separat, aber an einem gemeinsamen Ort konfigurieren. Auch die Auswahl einer komplett leeren Seite, also auch ohne Zahnrad-Symbol für das Öffnen der Einstellungen, als neuer Tab ist hierüber nun möglich, ohne eine Einstellung in about:config ändern oder eine Erweiterung installieren zu müssen.

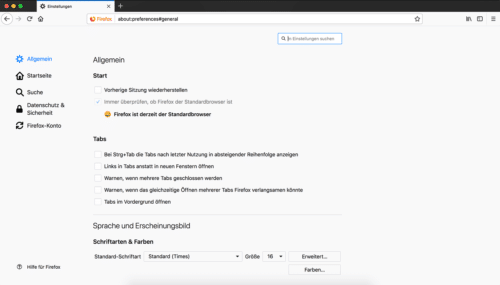

Entsprechend wurde der Abschnitt zur Konfiguration der Startseite aus dem Bereich „Allgemein“ entfernt, wo sich jetzt die Option befindet, beim Start von Firefox die vorherige Browser-Sitzung wiederherzustellen. Dies war vorher in die Startseiten-Einstellung integriert.

Der Bereich „Überblick“ auf der Firefox-Startseite beinhaltet eine Auswahl von Webseiten, welche kürzlich besucht oder als Lesezeichen gespeichert worden sind. Seit Firefox 60 werden hier auch Webseiten angezeigt, die der Nutzer über die entsprechende Schaltfläche in Firefox bei Pocket abgelegt hat, einem Online-Dienst von Mozilla. Mit Firefox 61 kommen heruntergeladene Dateien als weitere Kategorie dazu. Alle diese Kategorien können nun einzeln aktiviert respektive deaktiviert werden, womit der Nutzer noch mehr Kontrolle als eh schon über die Firefox-Startseite hat.

Tracking-Schutz für Vorschaubilder

Die Vorschaubilder, welche Firefox für die Firefox-Startseite generiert, holt sich Firefox nun grundsätzlich mit aktiviertem Tracking-Schutz, unabhängig davon, ob dieser für das allgemeine Surfen aktiviert ist oder nicht. Neben einer verbesserten Privatsphäre resultiert dies in einer verbesserten Geschwindigkeit für die Generierung der Bilder und für manche Seiten außerdem in besseren Vorschaubildern.

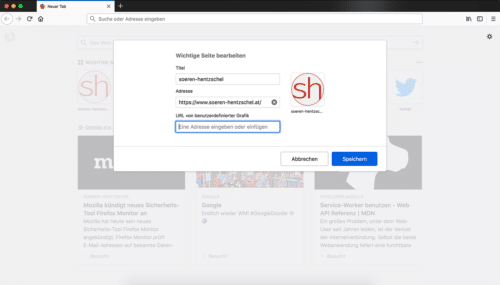

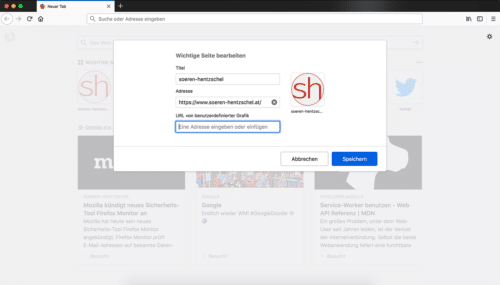

Individuelle Vorschaubilder

Wem auf der Firefox-Startseite im Abschnitt „Wichtige Seiten“ die Vorschaubilder nicht zusagen, kann ab Firefox 61 ganz einfach sein eigenes Bild festlegen.

Verbesserte Synchronisation von Lesezeichen

Die Sychronisation von Lesezeichen ist einer der komplexesten und wichtigsten Teile der Firefox-Synchronisation, darum hat sich Mozilla in den vergangenen zwei Jahren intensiv mit der Lesezeichen-Synchronisation beschäftigt. Nachdem Mozilla die Synchronisation für die iOS-Version von Firefox komplett neu entwickelt hatte, erhält das dort bewährte Konzept zur Synchronisation nun auch in abgewandelter Form Einzug im Desktop-Firefox. Wer sich für die technischen Details interessiert, findet auf dem Mozilla-Blog eine ausführliche Beschreibung zur Funktionsweise. Durch die verbesserte Lesezeichen-Synchronisation sollen Probleme, von denen manche Nutzer in der Vergangenheit betroffen waren, wie verlorene Lesezeichen, doppelte Lesezeichen oder eine geänderte Lesezeichen-Reihenfolge, der Vergangenheit angehören. Diese Änderung wird schrittweise zunächst nur für einen Teil der Firefox-Nutzer eingeführt.

Verbesserungen für Entwickler von Firefox-Erweiterungen

Natürlich gab es auch für Entwickler von WebExtensions wieder einige neue APIs und Verbesserungen bestehender APIs. Eine Neuerung mit viel Potential für Tab- und Tab-Gruppen-Erweiterungen ist die Möglichkeit, Tabs zu verstecken. Sobald eine Erweiterung Tabs versteckt, bleiben versteckte Tabs weiterhin über das Pfeil-Symbol in der Tab-Leiste zugänglich. Spielt ein versteckter Tab Audio ab, erscheint ein Lautsprecher-Symbol auf dem Pfeil-Symbol.

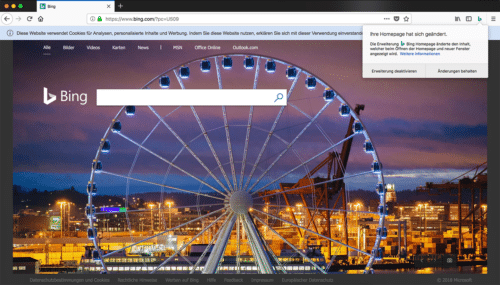

Hat der Nutzer eine Erweiterung installiert, welche die Startseite von Firefox überschreibt, zeigt Firefox bei der ersten Benutzung nun einen Hinweis an, dass die Startseite überschrieben wird und durch welche Erweiterung. Ähnliches macht Firefox bereits, wenn die Seite überschrieben wird, die beim Öffnen eines neuen Tabs erscheint.

Mit Firefox 61 werden auch Wörterbücher als WebExtensions unterstützt. Es wurden noch viele weitere Neuerungen für WebExtension-Entwickler implementiert. Diese alle aufzuzählen, würde einen ganz eigenen Artikel füllen, daher sei an dieser Stelle auf den offiziellen Mozilla-Blog verwiesen, wo sämtliche Neuerungen für WebExtension-Entwickler aufgelistet werden.

Verbesserungen der Webplattform

Natürlich gibt es auch bezüglich Webstandards wie immer auch in Firefox 61 Neuerungen.

Die Unterstützung der nicht standardisierten @-moz-document-Regel wurde für Webseiten entfernt, aus Gründen der Web-Kompatibilität außer in Form eines leeren url-prefix()-Wertes.

Weitere Informationen zu Änderungen für Webentwickler in Firefox 61 finden sich in den MDN web docs.

Neuerungen für Webentwickler

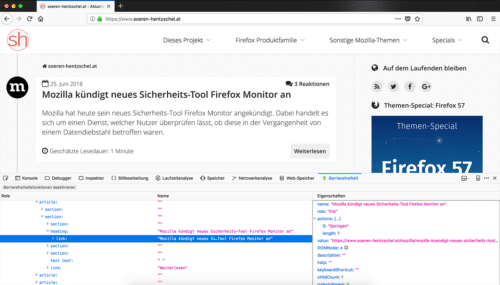

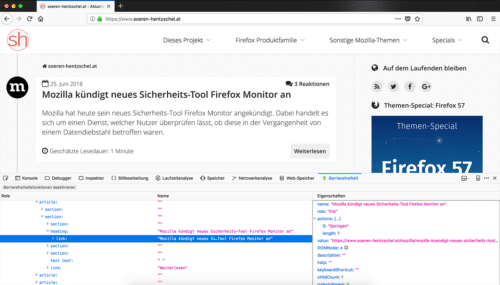

Reihenfolge der Entwickler-Werkzeuge kann geändert werden

Was die Reihenfolge der Entwickler-Werkzeuge betrifft, so hat jeder Entwickler seine eigenen Vorlieben. Werkzeuge, die man häufiger benötigt, will man dabei wahrscheinlich mit so kurzen Wegen wie nur möglich erreichen. Mit Firefox 61 wird Mozilla diesem Anspruch gerecht. Dann nämlich ist es möglich, die Reihenfolge der Entwickler-Werkzeuge beliebig per Drag and Drop zu ändern.

Tipp: Firefox besitzt noch einige Entwickler-Werkzeuge mehr als nur diejenigen, welche standardmäßig sichtbar sind. Wer bei geöffneten Entwickler-Werkzeugen die Taste F1 drückt (oder auch über das Menü-Symbol auf der rechten Seite), gelangt in die Einstellungen der Entwickler-Werkzeuge, wo weitere Werkzeuge aktiviert oder auch standardmäßig angezeigte Werkzeuge deaktiviert werden können.

Neue Browser-Konsole

Nachdem die Web-Konsole bereits in Firefox 57 ein komplett neues Frontend erhalten hat, welches nicht länger auf Mozillas proprietärem XUL-Standard basiert, sondern mit Webtechnologie umgesetzt worden ist, wird das neue Konsolen-Frontend nun auch für die Browser-Konsole verwendet.

Neues Werkzeug für Barrierefreiheit

In den Einstellungen der Entwickler-Werkzeuge kann ein neues Werkzeug für Barrierefreiheit aktiviert werden. Weitere Details dazu gibt es hier.

Sonstige Neuerungen für Webentwickler

Für die Entwickler-Werkzeuge konnte bisher eines von drei Themes ausgewählt werden: ein helles Theme, ein dunkles und ein Firebug-Theme. Dieses war an das Design der früher weit verbreiteten Firebug-Erweiterung angelehnt. Nachdem die Übergangsphase, in der sich frühere Firebug-Nutzer an die Firefox-Werkzeuge gewöhnt haben, mittlerweile als vorbei bezeichnet werden kann, wurde das Firebug-Theme nun aus Firefox entfernt.

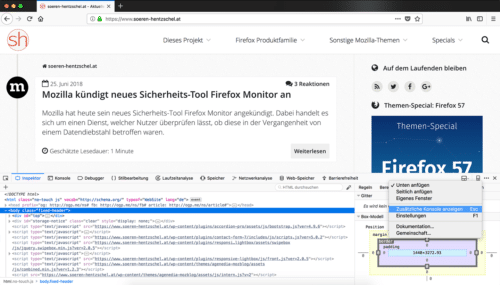

Im Inspektor-Werkzeug gab es die grafische Präsentation des Box-Modells bisher sowohl im „Berechnet“- als auch im „Layout“-Panel. Aus ersterem wurde das Box-Modell nun entfernt, so dass diese Funktion nicht mehr doppelt ist. Auch wurde die Darstellung des Box-Modells optisch überarbeitet.

Auf der rechten Seite der Tab-Leiste der Entwickler-Werkzeuge gibt es nun deutlich weniger Symbole. Dafür gibt es dort ein neues Menü-Symbol mit drei Punkten, worüber sich die bisher dort zu findenden Optionen auswählen lassen. Zum einen wirkt die Oberfläche dadurch aufgeräumter, zum anderen sind die Funktionen klarer, weil nun Text anstelle von Symbolen verwendet wird.

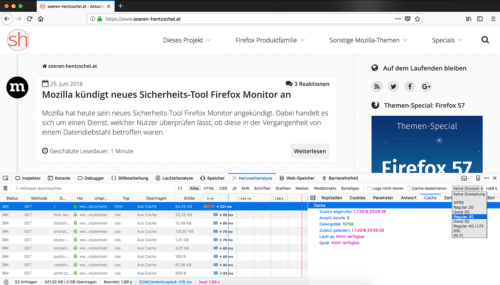

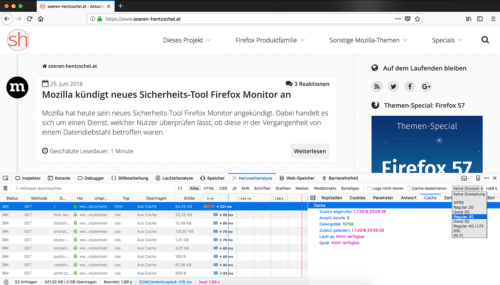

Im Netzwerk-Panel gibt es nun die Möglichkeit, langsame Internet-Verbindungen zu simulieren. Dieses Feature war bisher nur über den Responsive Design Modus zugänglich. Auch die Möglichkeit, HAR-Archive zu importieren und zu exportieren, findet sich nun hier.

Für Ressourcen, die aus dem Cache geladen werden, gibt es jetzt einen eigenen Cache-Reiter mit Informationen zu den Caching-Eigenschaften der jeweiligen Ressource.

Der Debugger von Firefox 61 besitzt nun ein Verständnis von Babel und Webpack, was es möglich macht, mit dem Original-Code im Debugger zu interagieren, so als wären die Script-Dateien nicht zusammengefügt und minimiert worden.

Video auf YouTube ansehen

Optionale Features

Einstellung zum Schließen von Tabs per Doppelklick

Tabs in Firefox können entweder per Tastatur (Strg + W; macOS: Cmd + W) geschlossen werden oder über die Schließen-Schaltfläche im Tab. Ab Firefox 61 kommt für aktive Tabs eine weitere Option dazu: wird zunächst über about:config der Schalter browser.tabs.closeTabByDblclick durch einen Doppelklick auf true geschaltet, lassen sich aktive Tabs auch durch einen Doppelklick schließen.

Sonstige Neuerungen von Firefox 61

Soll auf Windows bei Ausführung des sogenannten Stub Installers der Installationsvorgang von Firefox abgebrochen werden, bietet der Installer jetzt die Option an, die Installation fortzusetzen. Durch eine Verbesserung der Kompression konnte die Größe von Firefox-Updates minimal reduziert werden.

Firefox wird seit Version 50 mit EmojiOne ausgeliefert, damit Emojis auch in alten Windows-Versionen und auf Linux dargestellt werden können, wo die Emoji-Unterstüzung mangelhaft ist. Nachdem die neuste Version von EmojiOne unter einer anderen Lizenz steht, die nicht kompatibel mit den Anforderungen von Mozilla ist, wurde EmojiOne durch die freie Emoji-Font Twemoji von Twitter ersetzt.

In Firefox 56 hatte Mozilla eine versteckte Funktion zur Sitzungswiederherstellung implementiert. War eine entsprechende Einstellung in about:config gesetzt und Firefox so konfiguriert, dass er bei Start nicht automatisch die Tabs wiederherstellt, wurde beim Start in der Tab-Leiste eine Schaltfläche zur Sitzungswiederherstellung hinzugefügt. Nachdem Mozilla damit experimentiert und derzeit keine Pläne hat, das Konzept weiterzuverfolgen, wurde diese versteckte Funktion wieder entfernt. Entfernt wurde auch die Möglichkeit, Java-Archive (JAR) zu öffnen. Diese Möglichkeit war bereits seit Firefox 55 standardmäßig deaktiviert.

Es wurde eine neue Möglichkeit implementiert, den Browser schnell neu zu starten: Strg + Shift + J (zum Öffnen der Browser-Konsole) und anschließend Strg + Alt + R.

Randnotiz: mein erster Beitrag zum Firefox-Code

Eine kleine Randnotiz: Firefox 61 ist die erste Firefox-Version, zu welcher auch ich Code beigetragen habe. Genauer gesagt habe ich eine WebExtension-Schnittstelle hinzugefügt, um Webseiten zu zwingen, die System-Schriftarten zu verwenden statt die Schriftarten, welche die Webseite vorgibt.

Der Beitrag Mozilla veröffentlicht Firefox 61 – die Neuerungen erschien zuerst auf soeren-hentzschel.at.