Mozilla hat Firefox 85 für Windows, Apple macOS und Linux veröffentlicht. Dieser Artikel fasst die wichtigsten Neuerungen zusammen – wie immer auf diesem Blog weit ausführlicher als auf anderen Websites.

Download Mozilla Firefox für Microsoft Windows, Apple macOS und Linux

Verbesserte Privatsphäre dank Netzwerk-Partitionierung

Das Tracking von Internet-Nutzern erfolgt heute längst nicht mehr nur über Cookies. Auch eine Vielzahl anderer Technologien wird dazu missbraucht, um Nutzer seitenübergreifend zu verfolgen. Um dies zu erschweren und die Privatsphäre der Nutzer weiter zu verbessern, hat Mozilla eine sogenannte Netzwerk-Partitionierung eingeführt. Dadurch werden Ressourcen, welche bislang in einem gemeinsamen Pool gespeichert worden sind, in Zukunft auf Website-Basis isoliert.

Firefox ist nicht der erste Browser, der eine Netzwerk-Partitionierung implementiert hat. Apple hat dies bereits vor einigen Jahren in Safari getan, Google ist kürzlich mit Chrome nachgezogen. Allerdings bietet Mozilla von allen Browser-Herstellern das bislang umfangreichste System zur Partitionierung. Auch die Blockierung sogenannter „Super-Cookies“ wird durch die Netzwerk-Partitionierung begünstigt.

Weitere Privatsphäre-Verbesserungen

Eine weitere Verbesserung der Privatsphäre wird für Nutzer aktiviert, welche den strengen Schutz anstelle der Standard-Einstellung ausgewählt haben. In diesem Fall verwendet Firefox jetzt die „Level 2“-Liste, welche noch mehr Tracker blockiert.

Wird ein Begriff in die Adressleiste eingegeben und anschließend Strg + Enter gedrückt, verwendet Firefox nun automatisch https:// anstelle von http:// als Protokoll.

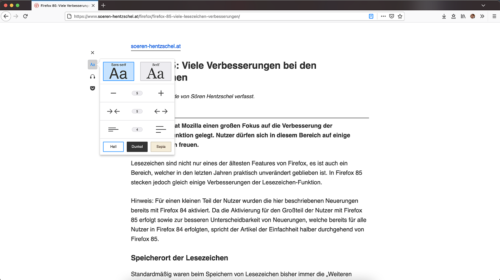

Viele Verbesserungen bei den Lesezeichen

Lesezeichen sind nicht nur eines der ältesten Features von Firefox, es ist auch ein Bereich, welcher in den letzten Jahren praktisch unverändert geblieben ist. Mit Firefox 85 hat Mozilla einen großen Fokus auf die Verbesserung der Lesezeichen-Funktionalität gelegt.

Die Änderungen schließen unter anderem ein, dass sich Firefox nun den zuletzt verwendeten Speicherort merkt und beim nächsten Lesezeichen standardmäßig vorschlägt, eine Integration der „Weiteren Lesezeichen“ in die Lesezeichen-Symbolleiste (kann vom Benutzer abgeschaltet werden), die Möglichkeit, die Lesezeichen-Symbolleiste nur in neuen Tabs anzuzeigen oder auch per Tastatur ein- und auszublenden.

Die Verbesserungen der Lesezeichen sind so umfangreich, dass sich ein eigener Artikel ausführlich nur mit den Lesezeichen-Verbesserungen von Firefox 85 beschäftigt.

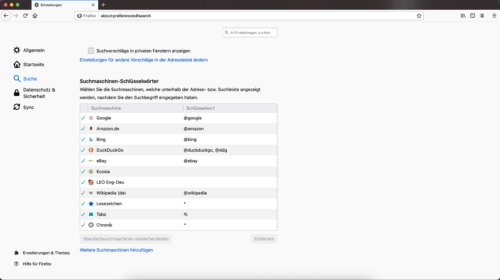

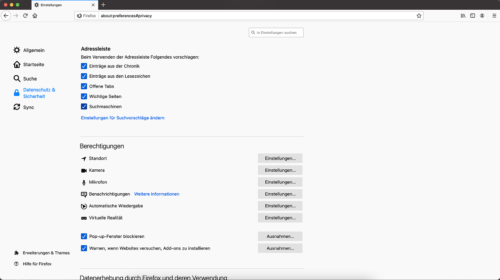

Verbesserte Konfiguration der Adressleiste

Im November hatte Mozilla mit der Veröffentlichung von Firefox 83 mehrere Verbesserungen der Adressleiste vorgenommen. Dazu zählt auch die Integration zusätzlicher Schaltflächen, über welche ausschließlich die Lesezeichen, die Chronik oder offene Tabs durchsucht werden können. Die Funktionalität, die Ergebnisse der Adressleiste zu filtern, besitzt Firefox bereits seit vielen Jahren, wurde durch die neue Integration aber erst vielen Nutzern bekannt, die bisher nicht wussten, dass das möglich ist.

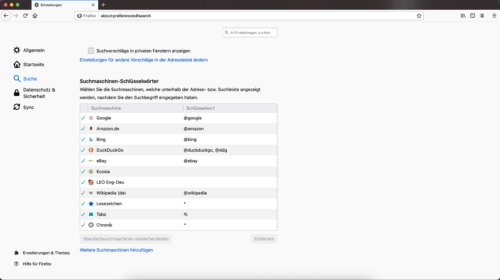

Wer diese Funktion nicht braucht oder die Idee grundsätzlich gut findet, aber nicht jeden dieser Filter benötigt, kann die angezeigten Schaltflächen ab Firefox 85 konfigurieren. Ab dann finden sich die entsprechenden Einträge bei den ebenfalls an dieser Stelle angezeigten Suchmaschinen in den Such-Einstellungen von Firefox. Wie bei den Suchmaschinen genügt auch hier ein einfacher Klick für die Entfernung des jeweiligen Häkchens. Bonus: Die Such-Einstellungen zeigen außerdem das Zeichen an, welches man statt Betätigung der jeweiligen Schaltfläche zum Filtern in die Adressleiste eingeben kann.

Ebenfalls neu seit Firefox 83: Wird der Name einer Suchmaschine zu tippen begonnen, erfolgt ein prominenter Vorschlag zur Nutzung der Suchmaschine und das Drücken der Tabulator-Taste wählt die Suchmaschine aus.

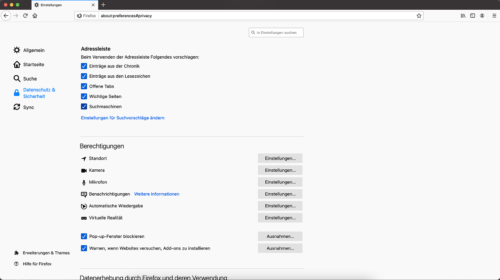

Auch diese Neuerung lässt sich ab Firefox 85 über die Firefox-Einstellungen abschalten. Dies geschieht in den Adressleisten-Einstellungen im Bereich Datenschutz & Sicherheit.

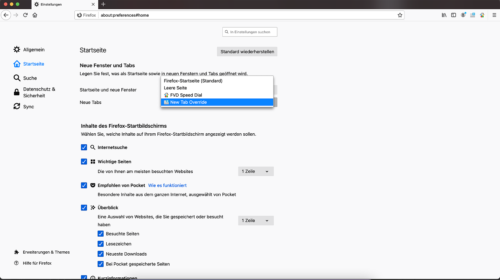

Mehr Kontrolle über Startseite und neuen Tab

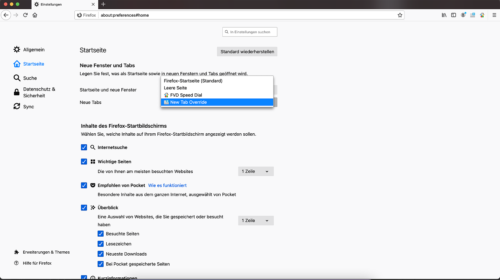

Hat der Nutzer eine Erweiterung wie New Tab Override installiert, öffnet Firefox mit jedem neuen Tab die in New Tab Override konfigurierte Seite anstelle der Standard-Startseite von Firefox. Während Nutzer, die sich New Tab Override installieren, vermutlich ganz bewusst den neuen Tab verändern wollen, gibt es auch andere Erweiterungen, welche ganz nebenbei, neben ihrer eigentlichen Kernfunktion, ebenfalls den neuen Tab überschreiben. Gleiches gilt für die Startseite von Firefox.

Bislang hätte auf die komplette Erweiterung verzichtet werden müssen, wenn die entsprechende Seite nicht überschrieben werden sollte. Und hatte man mehrere Erweiterungen installiert, welche die jeweilige Seite überschreiben, hat die Reihenfolge der Installation der Erweiterung bestimmt, welche Erweiterung „gewinnt“.

Ab Firefox 85 kann der Nutzer bestimmen, welche Erweiterung den Vorzug für die Startseite respektive den neuen Tab erhalten soll – oder gar keine Erweiterung, falls das Überschreiben nur eine unerwünschte Funktion einer Erweiterung ist. Dann kann auch weiterhin die Standard-Startseite von Firefox oder oder eine komplett leere Seite genutzt werden, ohne die Erweiterung deaktivieren zu müssen.

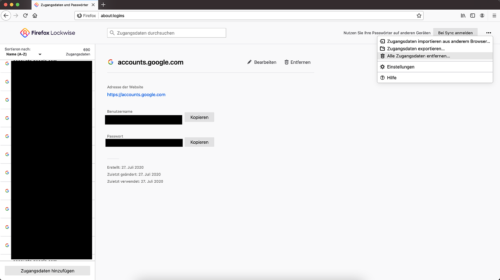

Alle Passwörter mit einem Mal löschen

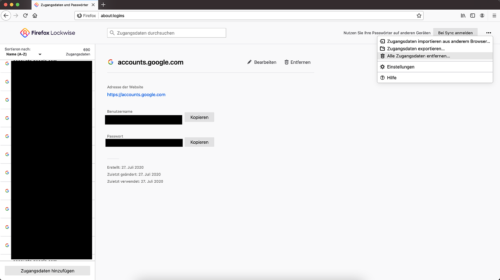

Wer gespeicherte Passwörter löschen wollte, konnte dies bisher Eintrag für Eintrag erledigen. Mühsam wurde es, wenn alle gespeicherten Zugangsdaten mit einem Mal gelöscht werden sollten, insbesondere wenn es derer viele gab.

Ab sofort ist die vollständige Bereinigung aller Zugangsdaten auch direkt aus Firefox heraus möglich.

Import von Passwörtern aus KeePass und Bitwarden

Die Möglichkeit, Daten wie Lesezeichen oder auch gespeicherte Zugangsdaten aus anderen Browsern importieren zu können, ist nicht neu. Einige Nutzer lassen ihre Passwörter jedoch nicht im Browser, sondern in einem externen Passwort-Manager speichern. Firefox 85 erlaubt den Import von Passwörtern via CSV-Datei. Unterstützt werden dabei neben den Exports aus Firefox selbst und Google Chrome auch die Passwort-Manager KeePass inklusive Forks KeePassX und KeePassXC sowie Bitwarden.

Dieses Feature ist in Firefox 85 standardmäßig noch deaktiviert und kann aktiviert werden, indem über about:config der Schalter signon.management.page.fileImport.enabled per Doppelklick auf true gestellt wird. Danach steht die Funktion via about:logins zur Verfügung.

WebRender für weitere Geräte

WebRender stammt wie die mit Firefox 57 eingeführte CSS-Engine Stylo ebenfalls aus der Next-Generation-Engine Servo und ist in der Programmiersprache Rust geschrieben. Es handelt sich bei WebRender um einen Renderer für Webseiten-Inhalte, welcher unter stärkerer Einbeziehung der Grafikkarte als bisher im Grunde wie eine Spiele-Engine arbeitet, aber für das Rendering von Web-Content optimiert ist und dadurch große Performance-Vorteile liefern soll.

In den letzten Monaten wurde WebRender für zahlreiche weitere Systeme ausgerollt und Firefox 85 bildet keine Ausnahme. Ab sofort werden auch Mac-Computer mit Apple Silicon-Chip unterstützt. Nachdem WebRender in Firefox 84 erstmals auch Linux (Gnome/X11) erreichte, wird nun auch Gnome/Wayland unterstützt (allerdings kein XWayland). Außerdem steht WebRender jetzt auch auf Linux-Systemen mit großen Bildschirmen zur Verfügung (bisher auf kleine und mittlere Bildschirme limitiert).

Verbesserte Unterstützung von Apple Silicon

Seit etwas mehr als zwei Monaten gibt es die ersten Computer, welche mit dem Apple M1 auf der neuen Silicon-Plattform von Apple basieren. Die Trennung von Intel geht einher mit einem Wechsel der Prozessor-Architektur von x86-64 zu ARM64. Firefox 84 war die erste Firefox-Version mit nativer Unterstützung für Apple Silicon, so dass keine Emulation via Rosetta 2 notwendig ist. Dies machte sich direkt bemerkbar: Firefox 84 startete 2,5 Mal schneller und Webanwendungen sind laut SpeedoMeter 2.0-Benchmark doppelt so schnell wie noch mit Firefox 83.

Neben der zuvor erwähnten Unterstützung von WebRender gibt es mit Firefox 85 nun auch den OpenH264-Codec für Apple Silicon und der Hardware-Decoder für VP9 steht jetzt ebenfalls auf entsprechenden Geräten zur Verfügung.

Keine Unterstützung des Adobe Flash Players mehr

Der Adobe Flash Player war das letzte verbliebene NPAPI-Plugin, nachdem andere NPAPI-Plugins wie Oracle Java oder Microsoft Silverlight bereits seit Firefox 52 nicht mehr unterstützt werden. NPAPI-Plugins waren für viele Jahre ein wichtiger Teil der Webplattform. In den letzten Jahren hat deren Bedeutung aber immer stärker abgenommen. Praktisch alles, was früher ausschließlich mittels NPAPI-Plugin umsetzbar war, wird heute, dank entsprechender Weiterentwicklung von Webstandards, nativ durch die Browser unterstützt. Heute gelten NPAPI-Plugins vor allem aus einer Sicherheits-Perspektive als problematisch.

Wie bereits im Jahr 2017 kommuniziert, hat Adobe kürzlich die Unterstützung des Adobe Flash Players eingestellt. Firefox 85 ist die erste Version, welche den Flash Player technisch nicht mehr unterstützt.

Für Nutzer ändert sich durch das Update diesbezüglich aber nicht tatsächlich etwas, denn der Adobe Flash Player besitzt eine eingebaute „Zeitbombe“ und funktioniert bereits seit dem 12. Januar in keinem Browser mehr. Das Support-Ende kann also weder durch einen Wechsel des Browsers noch durch die Verwendung einer älteren Firefox-Version umgangen werden.

Verbesserungen der Entwicklerwerkzeuge und Webplattform

Der Mehrzeilen-Modus der Konsole hat eine neue Funktion zur einheitlichen Formatierung des eingegebenen Codes erhalten.

Firefox hat Unterstützung für die :focus-visible Pseudoklasse in CSS erhalten. Natürlich wurde auch die Funktion „Pseudoklassen umschalten“ der Entwicklerwerkzeuge entsprechend erweitert.

Die Unterstützung von rel=preload (zuvor schrittweise ausgerollt) zur Verbesserung der Website-Performance ist nun für alle Nutzer verfügbar.

Das HTML-Feature menuitem, welches nicht länger Teil des HTML-Standards ist, wird standardmäßig nicht mehr unterstützt.

Ausführliche Informationen zu Verbesserungen der Webplattform in Firefox 85 finden sich auf hacks.mozilla.org sowie in den MDN web docs.

Sonstige Neuerungen in Firefox 85

Das Design der Checkboxen in den Einstellungen wurde nun gemäß der Photon Design-Richtlinien angepasst.

Das Logo der standardmäßig mit ausgelieferten Suchmaschine Microsoft Bing wurde aktualisiert.

Auch für WebExtension-Entwickler gab es wieder ein paar Verbesserungen, welche sich hier nachlesen lassen.

Natürlich kam auch in Firefox 85 die Unterstützung weiterer Unternehmensrichtlinien sowie Fehlerbehebungen und Verbesserungen unter der Haube dazu.

Geschlossene Sicherheitslücken

Wie immer hat Mozilla auch in Firefox 85 wieder mehrere Sicherheitslücken geschlossen. Alleine aus Gründen der Sicherheit ist ein Update auf Firefox 85 daher für alle Nutzer dringend empfohlen.

Der Beitrag Mozilla veröffentlicht Firefox 85 erschien zuerst auf soeren-hentzschel.at.