Mozilla hat Firefox 59 veröffentlicht. Auch Firefox 59 bringt wieder viele Neuerungen. Dieser Artikel fast die wichtigsten Neuerungen zusammen.

Download Mozilla Firefox 59.0 für Microsoft Windows, Apple macOS und Linux

Mehr Sicherheit für Firefox-Nutzer

Geschlossene Sicherheitslücken

Auch in Firefox 59 hat Mozilla wieder zahlreiche Sicherheitslücken geschlossen, worunter auch einige sind, welche von Mozilla als besonders kritisch eingestuft werden. Alleine aus Gründen der Sicherheit ist ein Update auf Firefox 59 daher für alle Nutzer dringend empfohlen.

Neue Einstellung kennzeichnet HTTP-Seiten als unsicher

Mozilla hat eine neue Einstellung implementiert, welche eine Kennzeichnung von Webseiten als unsicher aktiviert, die nur über HTTP und nicht über HTTPS geladen werden. Optional kann diese Kennzeichnung auch nur für private Fenster aktiviert werden.

Wird über about:config der Schalter security.insecure_connection_icon.enabled per Doppelklick auf true geschaltet, dann erhalten alle über HTTP aufgerufenen Seiten ein rot durchgestrichenes Schloss in der Adressleiste, welches eine unsichere Datenübertragung symbolisiert. Wird stattdessen der Schalter security.insecure_connection_icon.pbmode.enabled auf true geschaltet, greift diese Änderung nur in privaten Fenstern von Firefox.

Neue Einstellung zum Blockieren von unverschlüsselten Flash-Anfragen auf HTTPS-Webseiten

Flash-Inhalte, welche HTTP-Anfragen auf HTTPS-Webseiten stellen, werden üblicherweise als Mixed Content behandelt und verursachen eine entsprechende Warnung in der Adresszeile von Firefox. Wird über about:config der Schalter security.mixed_content.block_object_subrequest per Doppelklick auf true geschaltet, sorgen diese Inhalte nicht länger für eine Warnung – weil sie von Firefox blockiert werden.

Top-Level Navigationen zu data:-URIs werden blockiert

Firefox erlaubt nicht länger das Öffnen von data:-URIs via window.open(), window.location oder via HTML-Link, ebenfalls werden entsprechende Weiterleitungen sowie der Versuch externer Anwendungen (z.B. Thunderbird), data:-URIs im Browser zu öffnen, blockiert. Damit wird ein Angriffs-Vektor für Phishing verhindert.

Weitere Maßnahme gegen Spectre-Attacke

In Firefox 57.0.4 hat Mozilla bereits auf die CPU-Schwachstelle Spectre reagiert, indem die Genauigkeit der Timing-Funktionen von 5μs auf 20μs reduziert worden ist. In Firefox 59 wurde die Genauigkeit auf 2ms reduziert.

Sonstige Verbesserungen der Sicherheit

Bilder, welcher von einer anderen Quelle geladen werden als die aktuelle Seite, können nicht länger einen HTTP-Authentifizierungs-Dialog auslösen.

@-moz-document steht aus Sicherheitsgründen nicht länger für Webseiten zur Verfügung. Für die individuelle Anpassung via userContent.css kann dieses Konstrukt weiterhin genutzt werden.

Noch mehr Privatsphäre für den Privaten Modus

Im Privaten Modus merkt sich Firefox keine Surf-Spuren wie Chronik oder Cookies. Außerdem werden standardmäßig Tracking-Scripts blockiert. Mit Firefox 59 verbessert Mozilla weiter die Privatsphäre in diesem Modus, indem der sogenannte Referrer gekürzt wird. Damit wird für Webseiten-Betreiber verhindert, dass sensible Daten versehentlich geleakt werden – zumindest für Nutzer des Privaten Modus von Firefox. Im Idealfall sollten Webseiten natürlich von sich aus für alle Nutzer gewährleisten, dass solche Informationen nicht via Referrer weitergegeben werden.

Tipp: Firefox besitzt einige Einstellungen, um das Referrer-Verhalten detailliert, unabhängig vom Privaten Modus, zu konfigurieren.

Ecosia als Suchmaschine, kein Yahoo! mehr

Die deutschsprachige Version von Firefox wird zusätzlich zu den bestehenden mit Ecosia als Suchmaschine ausgeliefert. Bei Ecosia handelt es sich um eine Berliner Suchmaschine, welche 80 Prozent des Einnahmen-Überschusses für gemeinnützige Naturschutzorganisationen spendet.

Die französische Version von Firefox kommt zusätzlich mit Qwant als Suchmaschine. Die französische Suchmaschine Qwant verspricht, besonders freundlich in Hinblick auf die Privatsphäre zu sein, und möchte seine Nutzer nicht tracken. Qwant wird bereits in Firefox für Android, Firefox für iOS sowie in Firefox Klar für Android und iOS ausgeliefert.

Yahoo! wurde in allen Sprachen als Option aus Firefox entfernt. Yahoo! war von 2014 bis 2017 die Standard-Suchmaschine von Firefox in den USA, ehe Mozilla vorzeitig aus dem Vertrag ausgestiegen ist. Derzeit sind Klagen von Yahoo Holdings gegen Mozilla sowie von Mozilla gegen Yahoo Holdings aktiv.

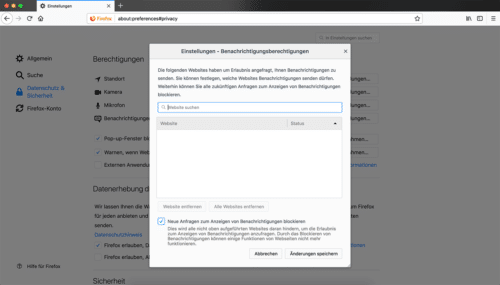

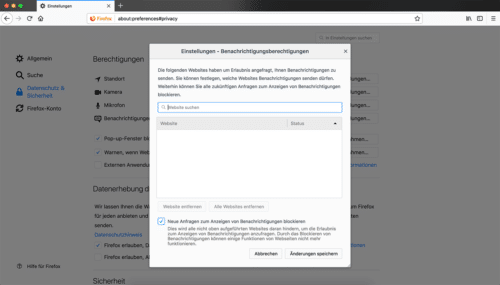

Neue Einstellungen zum Deaktivieren von Benachrichtigungen

Immer mehr Webseiten setzen auf sogenannte Web-Benachrichtigungen. Dies verursacht entsprechend auf immer mehr Webseiten Nachfragen, welche von vielen als nervig empfunden werden. Mit Firefox 59 stellt Mozilla mehrere sichtbare Einstellungen bereit, um solche Nachfragen zu deaktivieren.

Praktisch: eine ähnliche Problematik existiert auch für die Freigabe des aktuellen Standortes bei Verwendung der Geolocation-API, für den Zugriff auf die Kamera und auch auf das Mikrofon – in jedem dieser Fälle fragt Firefox die Erlaubnis des Nutzers an. Und für alle diese Fälle stellt Mozilla in Firefox 59 ebenfalls sichtbare Optionen zum Deaktivieren bereit.

Performance-Verbesserungen

Mit dem auch Firefox Quantum getauften Firefox 57 hat Mozilla signifikante Verbesserungen der Performance ausgeliefert. Mit Firefox 58 folgten diesbezüglich weitere Verbesserungen und genau damit macht Mozilla auch in Firefox 59 weiter.

Race Cache With Network

Das Konzept Race Cache With Network (RCWN) beschleunigt die Ladezeiten von Webseiten, indem Firefox parallel eine Anfrage an das Netzwerk sendet, wenn Firefox merkt, dass der Festplatten-Zugriff für den Cache langsam ist, und dann die Ressource aus der Quelle nutzt, welche zuerst ein Ergebnis liefert.

Mehr Bilder pro Sekunde dank Off-Main-Thread Painting

Off-Main-Thread Painting (OMTP) ist eine Verbesserung, welche das Grafik-Rendering betrifft. Technische Details dazu lassen sich hier nachlesen. OMTP wurde in Firefox 58 zunächst für Windows und Linux aktiviert, mit Firefox 59 folgt die Aktivierung auch für Apple macOS.

Um das Ruckeln zu reduzieren, haben wir in dieser aktualisierten Version von Firefox Quantum eine verbesserte Engine integriert, die Inhalte effektiver lädt – mithilfe eines speziell dafür vorgesehenen CPU Thread. Diese Verbesserung sorgt dafür, dass Firefox Quantum nun noch schneller ist und auf bestimmten Webseiten gleichmäßiger läuft. Woher wir das wissen? Unsere Ingenieure haben einen Test entwickelt, der die Durchführung von schwerem JavaScript simuliert. Während dieses Tests hat sich gezeigt, dass sich die Bildwiederholungsrate von Firefox um 30% verbessert hat (von 31 auf 40 Frames pro Sekunde). – Mozilla Presse

Sonstige Performance-Verbesserungen

Die Performance der Startseite soll verbessert worden sein, außerdem wurde auf Windows TCP Fast Open aktiviert.

Top-Seiten per Drag & Drop verschieben

Die Top-Seiten auf der Seite, die beim Öffnen eines neuen Tabs erscheint, und außerdem die Standard-Startseite von Firefox ist, können seit Firefox 57 leichter als bisher bearbeitet werden. Nun ist es auch möglich, die Reihenfolge der Kacheln per Drag & Drop zu verschieben.

Tipp: wer gerne weniger oder mehr Kacheln hätte, kann ganz einfach über about:config die Anzahl der Kacheln verändern, indem die Option browser.newtabpage.activity-stream.topSitesCount auf einen beliebigen Wert verändert wird. Wer gerne eine beliebige Webseite, zum Beispiel seine Lieblings-Suchmaschine, als neuen Tab verwenden möchte, kann dies über die Erweiterung New Tab Override bewerkstelligen.

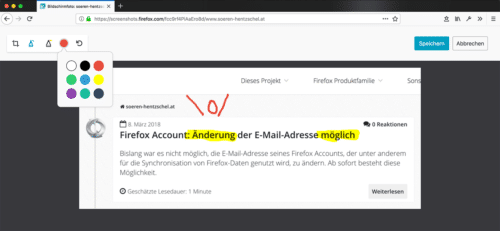

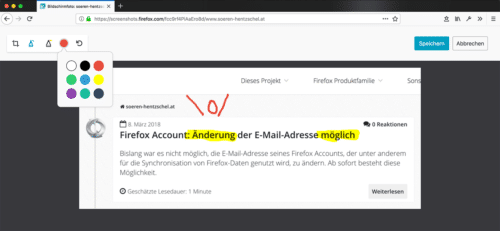

Bildbearbeitungs-Funktionen für Screenshot-Funktion

Seit Firefox 56 wird der Mozilla-Browser mit einer eingebauten Screenshot-Funktion ausgeliefert. Ab Firefox 59 stehen serverseitig grundlegende Funktionen zur Bearbeitung der Bilder zur Verfügung.

So gibt es nun ein Werkzeug, um das Bild nachträglich zu beschneiden und mit einem neuen Zeichen- sowie Textmarker-Werkzeug kann in das Bild gemalt werden. Dafür stehen insgesamt neun fest definierte Farben zur Verfügung. Schließlich gibt es noch eine Schaltfläche, um die Änderungen rückgängig zu machen.

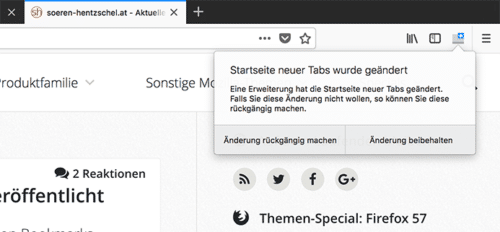

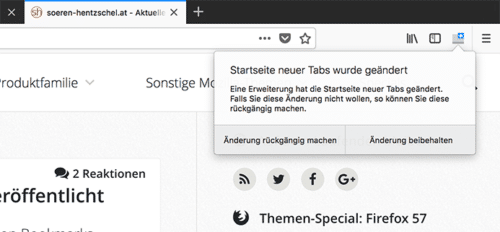

Mehr Transparenz bezüglich Änderungen durch WebExtensions

Firefox zeigte bereits einen Hinweis an, wenn der Nutzer eine Erweiterung installiert hat, welche die Startseite überschreibt. Gleiches geschieht ab sofort auch, wenn die Seite überschrieben wird, welche beim Öffnen eines neuen Tabs erscheint. Dieser Hinweis bietet gleichzeitig die Möglichkeit, die Änderung der Erweiterung rückgängig zu machen.

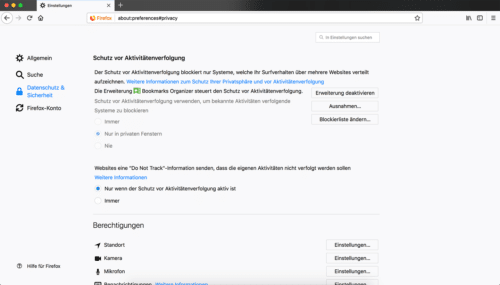

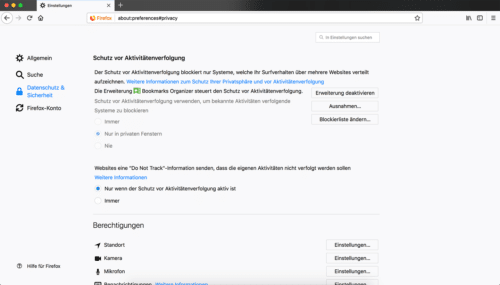

Genauso wie das Überschreiben der Startseite respektive Neuer-Tab-Seite ebenfalls in den Firefox-Einstellungen dargestellt wird, ist hier nun ersichtlich, wenn eine Erweiterung die Einstellungen zum Schutz vor Aktivitätenverfolgung kontrolliert. Außerdem wurden diese Hinweise in den Firefox-Einstellungen nach der Deaktivierung einer Erweiterung um einen Hinweis ergänzt, wie die entsprechende Erweiterung wieder aktiviert werden kann.

Zahlreiche neue Möglichkeiten für WebExtensions

Natürlich gab es auch für Entwickler von WebExtensions wieder einige neue APIs und Verbesserungen bestehender APIs.

Unter anderem ist es nun möglich, Tabs zu verstecken. Praktisch ist dies zum Beispiel für Tab-Gruppen-Erweiterungen, damit immer nur die Tabs der aktiven Tab-Gruppe sichtbar sind. Die entsprechende Schnittstelle befindet sich noch in Entwicklung, weswegen diese vorerst über about:config aktiviert werden muss, indem der Schalter extensions.webextensions.tabhide.enabled per Doppelklick auf true geschaltet wird.

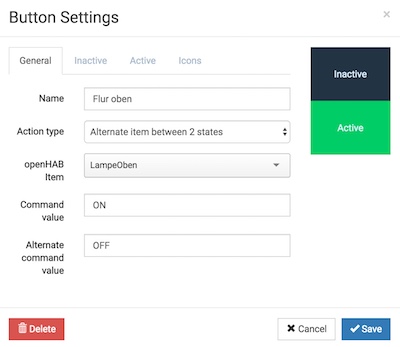

Die in Firefox 57 eingeführte Einstellung zum Öffnen von Lesezeichen in neuen Tabs steht nun auch WebExtensions zur Verfügung, ebenso die entsprechende Einstellung für Eingaben in das Suchfeld. Die Theme-API erlaubt weitere Anpassungen der Firefox-Oberfläche, es gibt eine verbesserte Unterstützung dezentralisierter Protokolle sowie die Möglichkeit, Content-Scripts dynamisch zu registrieren. Es gab Verbesserungen der webRequest-, browserAction-, pageAction- und cookie-APIs, auch Proxy-Einstellungen können ab sofort von Firefox-Erweiterungen überschrieben werden. Verbesserungen gab es außerdem, um Mausgesten besser zu unterstützen und das Kontextmenü für Lesezeichen kann erweitert werden.

Sogenannte WebExtension-Experimente werden nur von Vorab-Versionen von Firefox unterstützen und erlauben die Definition eigener experimenteller Erweiterungs-Schnittstellen. Diese WebExtension-Experimente können ab Firefox 59 mit einer WebExtension gebündelt werden, welche ein solches WebExtension-Experiment nutzt.

Einen vollständigen Überblick dieser und weiterer Neuerungen gibt es hier. Und in Firefox 60 werden bereits die nächsten neuen Schnittstellen für Erweiterungen folgen.

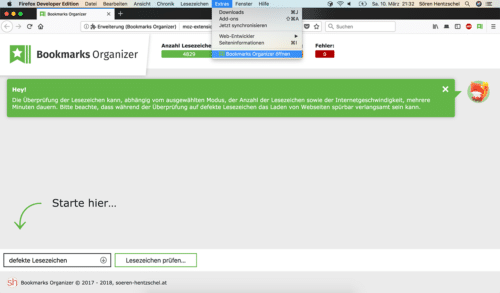

Tipp: Firefox 59 ist auch die Mindestvoraussetzung für die WebExtension Bookmarks Organizer 2.0. Das große Update behebt sämtliche Probleme der Vorgänger-Version.

Verbesserungen der Webplattform

An der Front der Webstandards gibt es die Unterstützung für Pointer Events hervorzuheben. Die Verwendung von position: sticky funktioniert nun auch in Tabellen-Elementen. Die Unterstützung für den Kommunikationsstandard WebRTC wurde verbessert und erlaubt nun Konferenzen mit mehr Teilnehmern als bisher und Seiten haben eine bessere Kontrole über die Anruf-Funktionen. Das textarea-Element unterstützt jetzt auch das autocomplete-Attribut. In CSS wird calc() künftig auch in Media Queries sowie in Farbdefinitionen unterstützt.

Weitere Verbesserungen der Webplattform lassen sich in den MDN web docs nachlesen.

Neuerungen für Webentwickler

Das Netzwerkpanel kann bei HTML-Antworten nun im Antwort-Panel eine HTML-Vorschau der Antwort anzeigen. Im Responsive Design Modus können jetzt auch die Pfeiltasten genutzt werden, um die Größe des Viewports anzupassen.

Sonstige Verbesserungen

Werden Webseiten in der Sidebar geladen, wird hierbei nun das Favicon der Webseite angezeigt. Das Suchfeld im Add-on Manager öffnet jetzt die Webseite addons.mozilla.org in einem neuen Tab statt wie bisher eine direkt in Firefox integrierte Suche zu nutzen. Außerdem wurde ein Problem behoben, welches eine erhöhte CPU-Auslastung verursachen konnte. Das Synchronisations-Feature von Firefox synchronisiert nun auch, wenn Formular-Einträge durch die Funktion zum Löschen der aktuellen Chronik gelöscht werden.

Hinweis für Nutzer von Windows 7 und Diensten für Barrierefreiheit

Nutzer von Windows 7, welche Dienste zur Barrierefreiheit wie die Windows-Bildschirmtastatur nutzen, können nach dem Update auf Firefox 59 Abstürze erleben. In diesem Fall kann eine Einstellung in Firefox Abhilfe schaffen.

Der Beitrag Mozilla veröffentlicht Firefox 59 erschien zuerst auf soeren-hentzschel.at.

Language: Deutsch |

Language: Deutsch |

Trotzdem natürlich ärgerlich für alle, die mit dem ursprünglichen Datum bereits geplant haben.

Trotzdem natürlich ärgerlich für alle, die mit dem ursprünglichen Datum bereits geplant haben.